Sommaire

Il y a quelques semaines, je vous annonçais un nouveau projet. Aujourd'hui, je peux vous en dire plus.

J'ai créé SYRN, une plateforme d'intelligence en vulnérabilités.

Le principe est simple : SYRN scanne et identifie les technologies exposées sur votre périmètre Internet, puis corrèle ces données avec les CVE émergentes au travers d’une quinzaine de sources différentes.

Vous êtes alerté uniquement quand une vulnérabilité vous concerne vraiment. Plus de veille manuelle interminable, plus d'alertes génériques. Juste l'information qui compte.

Le lancement approche 🚀. Une page d'inscription est déjà disponible pour être notifié dès l'ouverture : https://syrn.fr

Infos

Eurail B.V., gestionnaire des pass Interrail, a confirmé un incident de sécurité ayant exposé les données personnelles de ses clients. Les informations compromises incluent noms, adresses e-mail, numéros de téléphone, dates de naissance, et dans certains cas, copies de passeports, IBAN et données de santé. Les voyageurs du programme européen DiscoverEU sont également concernés.

La FFT a annoncé avoir subi une cyberattaque ciblant une plateforme utilisée par les clubs. Les données personnelles des adhérents ont été compromises, incluant noms, prénoms, adresses e-mail, adresses postales et numéros de téléphone. Les données bancaires et mots de passe n'ont pas été affectés. Le nombre exact de personnes concernées n'a pas été communiqué.

Des chercheurs d'Endor Labs ont découvert des paquets npm malveillants se faisant passer pour des connecteurs Google Ads officiels de n8n. Ces packages piégés exfiltrent les tokens OAuth et clés API vers des serveurs de commande et contrôle. L'attaque exploite le fait que n8n traite tous les nœuds installés comme du code de confiance avec un accès complet à l'environnement.

L'hôpital AZ Monica, opérant à Anvers et Deurne en Belgique, a subi une cyberattaque le 13 janvier 2026. L'établissement a fermé tous ses serveurs de manière préventive, entraînant l'annulation des interventions chirurgicales programmées, la réduction des capacités d'urgence et le transfert de sept patients critiques. Le personnel a perdu l'accès aux dossiers médicaux numériques. Des informations non confirmées évoquent une demande de rançon.

Barracuda Networks révèle que 90% des campagnes de phishing à grande échelle en 2025 utilisaient des kits Phishing-as-a-Service (PhaaS). Le nombre de kits actifs a doublé durant l'année. Les techniques les plus répandues incluent

l'obfuscation d'URL (48%),

le contournement MFA par vol de cookies de session (48%),

l'abus de CAPTCHA (43%),

les QR codes malveillants (19%).

Cinq nouveaux kits sophistiqués ont émergé : Sneaky 2FA, CoGUI, Cephas, Whisper 2FA et GhostFrame, utilisant des techniques avancées d'évasion et d'interception.

Le PDG de Cloudflare, a menacé de retirer ses serveurs d'Italie après une amende de 14 millions d'euros infligée par le régulateur italien de l'audiovisuel pour manquements dans la lutte contre le piratage des matchs de football. Le dirigeant refuse de bloquer les adresses IP des utilisateurs via son système DNS, qu'il considère comme une infrastructure devant rester neutre. Cette confrontation soulève la question des limites de la loi "bouclier anti-piratage" italienne et du rôle des entreprises tech dans la régulation d'Internet.

Les autorités espagnoles ont arrêté 34 individus suspectés d'appartenir à un réseau criminel connecté au groupe Black Axe. L'opération, menée avec Europol et la police bavaroise, a permis de saisir 66 400 euros en espèces et de geler 119 350 euros sur des comptes bancaires. Le groupe se spécialisait dans les attaques de type Business Email Compromise (BEC). Les dommages estimés dépassent 6 millions de dollars sur 15 ans.

Meta nie toute faille de sécurité suite aux affirmations qu'un dataset de 17 millions de comptes Instagram aurait été publié sur des forums de hacking. Les données incluent noms d'utilisateurs, adresses e-mail (6,2 millions), numéros de téléphone et données de géolocalisation. Instagram affirme avoir corrigé un bug permettant des requêtes massives d'e-mails de réinitialisation de mot de passe. Have I Been Pwned a ajouté cette fuite à sa base. Les utilisateurs sont invités à activer l'authentification à deux facteurs.

npm prépare une nouvelle fonctionnalité de publication par étapes introduisant une période de révision avant que les releases ne deviennent publiques. Cette fonctionnalité introduit une étape de révision avant la mise en ligne des releases, suite aux attaques Shai-Hulud et à une migration difficile des tokens classiques qui a perturbé les workflows des mainteneurs.

Le forum de hacking BreachForums a lui-même subi une fuite de données exposant sa table d'utilisateurs. L'archive divulguée contient 323 988 enregistrements incluant pseudo, dates d'inscription, adresses IP et informations internes au forum. Environ 70 296 enregistrements contiennent des adresses IP publiques exploitables 👀. Les données proviennent d'août 2025, période coïncidant avec la fermeture du domaine précédent suite à des arrestations en France. L'administrateur actuel a reconnu que la sauvegarde avait été temporairement stockée dans un dossier non sécurisé.

Le Commandement de la cyberdéfense (Comcyber) lance la 4e édition de son CTF destiné aux lycéens et étudiants. Le concours se déroulera du 19 janvier au 6 février 2026 avec l'objectif de réunir 10 000 participants. Les équipes joueront le rôle d'un Groupe d'intervention cyber de l'armée française et devront détecter des cyberattaques, les contenir et déchiffrer des documents. Sept équipes seront primées lors d'une cérémonie au Campus Cyber à Paris. L'édition 2025 avait rassemblé 7 279 participants.

Microsoft teste une nouvelle politique permettant aux administrateurs IT de désinstaller l'assistant IA Copilot sur les appareils gérés. La politique RemoveMicrosoftCopilotApp est actuellement en test sur Windows 11.

Ledger indique que certains clients ont eu leurs noms et coordonnées exposés suite à une compromission chez le processeur de paiement Global-e. Le réseau Ledger et les phrases de récupération des wallets crypto n'ont pas été affectés, et aucune information de paiement n'a fuité. Les clients concernés recevront des notifications directes et sont avertis de surveiller les tentatives de phishing.

Huntress documente une attaque sophistiquée permettant de s'échapper des VM invitées pour cibler l'hyperviseur ESXi. L'utilisation de VSOCK pour la backdoor est particulièrement furtive car le trafic ne passe jamais par la pile réseau, échappant à toute surveillance traditionnelle. L'exploit enchaîne trois CVE pour fuiter la mémoire, corrompre les processus VMX et échapper au sandbox, déposant finalement une backdoor "VSOCKpuppet" écoutant sur le port VSOCK 10000. Si vous utilisez ESXi 7.0 ou 8.0, appliquez les correctifs immédiatement. Les versions 6.x et antérieures sont en fin de vie sans correctifs disponibles.

Vulnérabilités

Cinq vulnérabilités critiques cette semaine, dont la CVE-2023-38408 affectant Moxa EDS-G4000 Series et RKS-G4000 Series disposant d’un code d'exploitation public.

Le CERT-FR rappelle également que :

des codes d'exploitation publics exploitant les vulnérabilités CVE-2026-21858 et CVE-2025-68613 (n8n) ont été publiés,

ownCloud a publié un communiqué indiquant avoir connaissance de nombreux comptes compromis, dont les informations d’authentification ont été récupérées via des machines infectées par des malwares.

Sur ces 7 derniers jours la CISA a ajouté deux vulnérabilités exploitées :

CVE-2026-20805 : vulnérabilité de divulgation d'informations dans Microsoft Windows Desktop Windows Manager (cf. patch Tuesday)

CVE-2025-8110 : vulnérabilité de traversée de chemin dans Gogs affectant la gestion des liens symboliques dans l'API PutContents

Le Patch Tuesday de janvier 2026 de Microsoft corrige 113 vulnérabilités, dont huit critiques. Parmi les vulnérabilités notables :

La CVE-2026-20805 est déjà activement exploitée. Celle-ci exploite une divulgation d'information dans le Desktop Windows Manager permettant d'identifier les adresses de sections depuis des ports ALPC distants.

La CVE-2026-20854 affecte le service LSASS avec une RCE rappelant les événements historiques comme le ver Blaster 🐛.

Cinq vulnérabilités critiques touchent Microsoft Office (Excel, Word). Des failles critiques affectent également Windows Graphics et VBS Enclave.

L'analyse révèle 48 185 CVE publiées en 2025, soit une augmentation de 20,6% par rapport à 2024. La répartition par sévérité :

8,3% critiques,

31,1% hautes,

53% moyennes,

3,2% faibles.

Patchstack et Wordfence, spécialisés dans la sécurité WordPress, sont devenus les principales autorités d'attribution de CVE, Patchstack enregistrant 7 007 CVE à lui seul. Le Cross-Site Scripting (CWE-79) domine avec 8 207 entrées. Le kernel Linux arrive en tête des produits les plus vulnérables avec 3 649 CVE, suivi de Windows 10, Android et macOS.

WatchTowr Labs a analysé la CVE-2025-52691 (CVSS 10), une vulnérabilité d'exécution de code à distance pré-authentification dans SmarterMail de SmarterTools. La faille exploite un endpoint d'upload de fichiers non authentifié (/api/upload) combiné à un path traversal via le paramètre guid dans les métadonnées JSON. Un attaquant peut ainsi déposer un webshell dans un répertoire accessible. La vulnérabilité aurait été corrigée silencieusement dans le build 9413 d'octobre 2025, près de trois mois avant la divulgation officielle par la Cyber Security Agency de Singapour.

Top 10 Vulnérabilités du Mois de décembre 2025

Selon Vulnerability Lookup

Articles

RyotaK de GMO Flatt Security a découvert huit vulnérabilités permettant d'exécuter des commandes sans approbation utilisateur dans Claude Code. Les failles exploitaient des contournements de la liste de blocage. Ces vulnérabilités permettaient des attaques par injection indirecte de prompts via des fichiers ou pages web malveillants. Anthropic a corrigé le problème en passant à une approche par liste d'autorisation.

Semperis révèle que des applications SaaS vulnérables à nOAuth peuvent servir de point d'entrée pour compromettre des environnements Microsoft 365. Sur 38 applications testées, 2 présentaient cette faille, dont une avec des permissions critiques (Mail.Send, Mail.ReadWrite). Un attaquant compromettant l'application SaaS peut exploiter les tokens d'accès et de rafraîchissement pour envoyer des e-mails en usurpant l'identité d'utilisateurs légitimes, accéder aux calendriers et manipuler les données organisationnelles. Environ 8% des applications testées étaient vulnérables.

L'ASEC publie une analyse détaillée de LockBit 5.0, opération RaaS représentant environ 21% des attaques ransomware connues en 2023. Le malware utilise ChaCha20-Poly1305 pour le chiffrement et X25519 avec BLAKE2b pour l'échange de clés. Il désactive les services de sauvegarde (VSS, Veeam) et de sécurité avant de chiffrer les fichiers avec des extensions aléatoires de 8 octets. Les fichiers de moins de 80 Mo sont traités entièrement, tandis que les plus volumineux sont segmentés par blocs de 8 Mo. Les répertoires système critiques restent intacts pour maintenir l'opérabilité du système.

Reverse Society analyse le framework de surveillance du spyware Predator (Intellexa/Cytrox) sur iOS. Quatre modules de surveillance sont disponibles : suppression des indicateurs de confidentialité iOS, interception VoIP, keylogger et activation de caméra à distance.

Microsoft Threat Intelligence identifie des campagnes de phishing exploitant des configurations complexes de routage e-mail et des protections anti-usurpation défaillantes. Les attaquants ciblent les organisations dont les enregistrements MX pointent vers des serveurs Exchange on-premises ou des services tiers plutôt que Office 365. Combinées à des politiques d'authentification permissives, ces configurations permettent l'envoi d'e-mails usurpés apparaissant comme internes.

Un chercheur examine les techniques de reconnaissance M365 encore viables après les restrictions d'Autodiscover de juin 2024. Microsoft ne retourne plus tous les domaines d'un tenant lors d'une requête. Les méthodes alternatives incluent l'endpoint GetUserRealm (noms d'organisations), les métadonnées OIDC (IDs tenant), la découverte de domaines MOERA (Microsoft Online Email Routing Address) via DNS, et la détection des smart hosts EOP. Les enregistrements SPF/TXT, les logs Certificate Transparency et les données DNS historiques complètent l'arsenal pour les évaluations de sécurité légitimes.

Brian Krebs révèle les acteurs derrière le botnet Kimwolf ayant infecté plus de deux millions de boîtiers Android TV non officiels. Le malware force les appareils à participer à des attaques DDoS et à relayer du trafic pour des services de proxy résidentiels. Deux opérateurs principaux, "Dort" et "Snow", contrôlaient environ 3,5 millions d'appareils infectés début 2026.

Des milliers de projets Supabase fuient des données car les développeurs n'activent pas RLS. La plupart des développeurs ignorent la sécurité au niveau des lignes sur Supabase, laissant leurs bases de données entièrement accessibles à quiconque connaît l'endpoint API.

Outils

Ce lab issu du CTF Barbhack 2025 est désormais disponible gratuitement. Il permet d'apprendre à utiliser NetExec pour compromettre un domaine Active Directory lors d'un pentest interne. L'infrastructure comprend quatre serveurs Windows dans un domaine : un contrôleur de domaine, un serveur web, un serveur MSSQL et un serveur hébergeant des sauvegardes NTDS. Compatible VMware, VirtualBox ou Ludus.

JSAnalyzer est une extension Burp Suite en Python pour l'analyse statique de fichiers JavaScript. L'outil détecte les endpoints API, clés d'authentification (AWS, Google, Stripe, GitHub, Slack), tokens JWT, chaînes de connexion base de données, et adresses e-mail.

Tailsnitch est un auditeur de sécurité en ligne de commande pour les réseaux Tailscale. L'outil effectue 52 vérifications de sécurité réparties en sept catégories : contrôles d'accès, authentification, sécurité des appareils, exposition réseau, configuration SSH, journalisation et paramètres DNS.

Podcasts

🎧️ NoLimitSecu - Episode consacré à OSAKA, un outil de l’ANSSI dédié à la sécurité avancée des environnements Kubernetes.

Conférences / Salons

🗓️ Cyber Show Paris - Le 28 et 29 janvier 2026 à Paris, France

🗓️ Hack'In - Le 30 et 31 janvier 2026 à Aix-en-Provence, France

Finances / Marché

🇫🇷 Harmattan AI, entreprise spécialisée dans les systèmes de défense autonomes, lève 200 millions de dollars en Series B avec Dassault Aviation au capital.

🤝 CrowdStrike acquiert deux sociétés:

Seraphic Security, une startup israélienne qui propose une protection navigateur native contre les exploits zero-day et le phishing, pour 420 millions de dollars.

SGNL, une startup américaine spécialisée dans la sécurité des identités, pour 740 millions de dollars.

Selon Pinpoint Search Group, les entreprises de cybersécurité ont levé 13,97 milliards de dollars sur 392 tours de financement en 2025, soit une hausse de 47% par rapport à 2024. C'est la meilleure année depuis le pic de 2021. Les deux tiers des opérations concernaient des seed et Series A, mais 30 tours dépassant 100 millions de dollars représentent près de la moitié du capital total. Parmi les plus importantes : Saviynt (700 M$), Cyera (540 M$), Armis (435 M$) et Chainguard (280 M$). Les investisseurs privilégient la gouvernance IA, l'identité et la protection des infrastructures critiques.

Misc

Le créateur de Signal présente Confer, un assistant IA conçu comme alternative aux chatbots classiques. Le projet applique les principes de Signal à l'intelligence artificielle : les clés de déchiffrement restent exclusivement sur l'appareil de l'utilisateur, rendant les conversations inaccessibles aux serveurs, aux administrateurs et même aux tribunaux.

L'Iran a déployé des brouilleurs GPS militaires à partir du 8 janvier 2026, dégradant les performances de Starlink jusqu'à 80% dans les régions affectées. Plutôt que de cibler les satellites, les autorités iraniennes ont perturbé les signaux GPS terrestres dont dépendent les terminaux pour se localiser et établir des connexions. Cloudflare a enregistré un effondrement de 98,5% du trafic internet iranien en 30 minutes, déconnectant 85 millions de personnes. Contrairement aux tentatives russes en Ukraine, aucun correctif SpaceX n'a émergé pour contrer cette technique.

Un pentesteur détaille les attributs qui différencient un pentesteur senior d'un junior. Au-delà des compétences techniques, il identifie la gestion de projets multiples, la construction de relations clients, et la communication adaptée au client.

Des benchmarks comparatifs sur six générations de Windows (XP à Windows 11) révèlent des performances décevantes pour le dernier OS de Microsoft. Windows 11 affiche les temps de démarrage les plus lents, la pire autonomie batterie, et des lancements d'applications notablement plus lents. L'explorateur de fichiers consomme environ deux fois plus de RAM que sous Windows 10. La légende qu’une version sur deux de Windows est nulle continue 🤷🏻♂️.

Google a dévoilé le Universal Commerce Protocol (UCP), un standard ouvert permettant d'acheter directement via conversation avec une IA. Le protocole crée un langage universel pour le commerce, couvrant la découverte de produits jusqu'au suivi de commande. Les partenaires incluent Carrefour, Zalando, Best Buy, Target, Walmart, ainsi que Visa, Mastercard et PayPal.

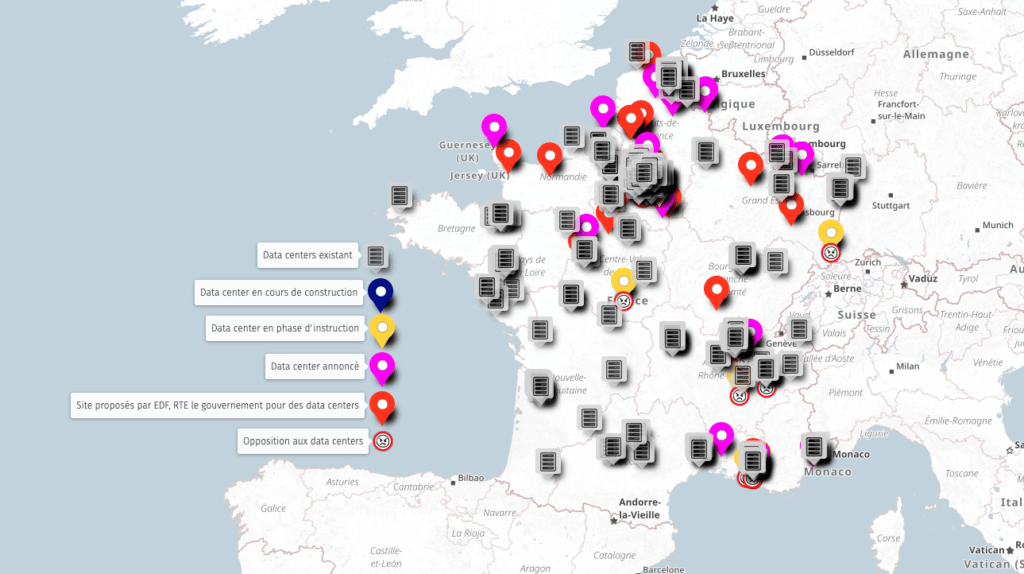

Le collectif marseillais "Le Nuage était sous nos pieds" a publié une carte interactive recensant les datacenters en France. L'inventaire identifie 348 centres existants, 26 projets annoncés, 11 en cours d'approbation et 8 en construction.

Une journaliste d'investigation sous le nom de "Martha Root" a mené une opération d'ingénierie sociale contre des sites de rencontres suprémacistes blancs. Elle a utilisé des chatbots IA alimentés par des LLM locaux pour créer de faux comptes si convaincants qu'ils ont été vérifiés et ont séduit des utilisateurs pendant des semaines. Pendant ce temps, Root collectait les données. Elle a présenté ses découvertes au Chaos Communications Congress et a supprimé le site en direct, incluant les sauvegardes, sous les applaudissements.

"The Conscience of a Hacker", plus connu sous le nom de Manifeste du Hacker, célèbre son 40e anniversaire. Un classique de l'histoire et de la culture hacker.

Merci de votre lecture. N'hésitez pas à transférer à un(e) ami(e) et/ou à partager sur les réseaux sociaux pour soutenir ce travail.

Bastien