Sommaire

Erreur 403 vous souhaite une bonne année 2026 🎉

On commence l’année avec un petit récapitulatif de 2025 :

📈 Presque 50 000 vulnérabilités publiées, nouveau record. Fortinet, Ivanti, SonicWall, Cisco et Palo Alto ont vu leurs produits exploités massivement. Côté applicatif, des failles critiques ont touché SAP NetWeaver, SharePoint, MongoDB (MongoBleed), n8n, et React Server Components (React2Shell).

🏴☠️ Côté fuite de données, elles sont toujours plus nombreuses en France : France Travail, Orange, Bouygues Telecom, SFR, Free, Mondial Relay, Auchan, Dior, Naval Group, Chronopost, Kiabi, les Fédération Française sportives, etc.

🥷 Concernant les acteurs de menace dominants, le groupe Scattered Lapsus$ Hunters a fait beaucoup parlé de lui avec notamment l’attaque sur Salesloft Drift et les nombreuses entreprises impactées. Les groupes chinois (Salt Typhoon, APT41, Silk Typhoon) ont mené des campagnes d'espionnage massives, notamment contre les télécoms. Lazarus (Corée du Nord) a réalisé un vol record de 1,5 milliard de dollars en cryptomonnaies et également les infiltrés nord-coréens dans les entreprises tech US.

🇪🇺 La lutte contre le cybercrime est très toujours active avec des opérations d’Europol d’envergure : opération RapTor, Opération Endgame

💰 L’année 2025 aura aussi étémarquée par des méga-acquisitions : Palo Alto/CyberArk (25 Md$), Google/Wiz (32 Md$).

🤖 Enfin quelques nouvelles tendances émergentes avec l'IA offensive : premier ransomware alimenté par IA et première campagne de cyberespionnage orchestrée par IA.

Stay safe !

Infos

La Direction générale de la Sécurité intérieure publie ses derniers "Flash ingérence" documentant les menaces économiques visant les entreprises françaises. Concernant l'IA générative, trois cas sont identifiés :

traduction non autorisée de documents confidentiels,

délégation de l'évaluation de partenaires commerciaux à un système d'IA,

tentative d'escroquerie par deepfake combinant visage et voix d'un dirigeant.

Sur les réseaux sociaux professionnels, la DGSI pointe les faux profils collectant des informations sensibles et les propositions d'investissement frauduleuses.

Un tireur sportif a été agressé à son domicile de Villeurbanne par deux individus armés et masqués. Les malfaiteurs ont dérobé neuf armes à feu, 1 300 cartouches et 11 000 euros en liquide. Ce vol par effraction fait suite au piratage des données de la Fédération française de tir survenu en octobre dernier, touchant 250 000 adhérents actuels et 750 000 anciens membres. Le parquet confirme que ces données volées sont exploitées pour cibler les domiciles de tireurs sportifs 😬.

Le botnet RondoDox cible les serveurs Next.js vulnérables en exploitant la CVE-2025-55182, une faille d'exécution de code à distance baptisée React2Shell. Depuis le 8 décembre, les attaquants scannent les serveurs utilisant le protocole React Server Components "Flight". Les charges malveillantes déployées incluent un cryptomineur, un loader de botnet et une variante Mirai. La Shadowserver Foundation recense plus de 94 000 assets exposés à cette vulnérabilité.

La Poste a une nouvelle fois fait face à une cyberattaque d'ampleur le 1er janvier 2026, recevant plusieurs milliards de tentatives de connexion par seconde. Cette attaque par déni de service distribué provenait de millions d'adresses IP correspondant à des machines compromises. Les services Colissimo, l'application Banque Postale et le coffre-fort Digiposte ont été perturbés. Le groupe pro-russe NoName057(16) avait revendiqué l'attaque précédente du 22 décembre.

Un pirate a publié des données personnelles de ressortissants étrangers présents en France, revendiquant une attaque contre l'Office français de l'immigration. Deux extraits ont été divulgués : l'un concernant près d'un millier d'étrangers de diverses nationalités, l'autre ciblant 600 ressortissants israéliens. Les fichiers contiennent noms, dates d'entrée en France, motifs de séjour, adresses e-mail et numéros de téléphone. L'OFII confirme le vol mais précise que l'intrusion provient d'un sous-traitant gérant le contrat d'intégration républicaine. Le pirate affirme détenir deux millions d'enregistrements.

Les chercheurs de Koi Security révèlent DarkSpectre, une opération criminelle chinoise responsable de trois campagnes malveillantes sur sept ans. ShadyPanda (5,6 millions de victimes) ciblait la fraude e-commerce via des extensions légitimes weaponisées après plusieurs années. GhostPoster (1,05 million) utilisait la stéganographie dans des fichiers PNG pour délivrer des charges malveillantes. Zoom Stealer (2,2 millions) collectait des informations de réunions sur 28 plateformes de visioconférence. L'infrastructure hébergée sur Alibaba Cloud et les artefacts en chinois dans le code confirment l'attribution.

Vulnérabilités

Ca chauffe en ce moment pour n8n ! Cyera Research Labs dévoile la CVE-2026-21858, une nouvelle vulnérabilité de CVSS 10.0 dans la plateforme d'automatisation touchant environ 100 000 serveurs. Baptisé Ni8mare, ce bug de confusion de Content-Type dans le nœud Form webhook permet de lire des fichiers arbitraires, extraire les credentials de la base SQLite, forger des cookies d'authentification et exécuter des commandes. La version 1.121.0 corrige cette vulnérabilité. Les instances ne doivent pas être exposées sur Internet. Cette nouvelle vulnérabilité suit deux autres failles critiques récentes (CVE-2025-68613 et CVE-2025-68668)

Sur ces 7 derniers jours la CISA a ajouté deux vulnérabilités exploitées :

CVE-2025-37164 : vulnérabilité d'injection de code dans Hewlett Packard Enterprise OneView

CVE-2009-0556 : vulnérabilité d'injection de code dans Microsoft Office PowerPoint (elle n’est pas récente celle-ci 😅)

Une vulnérabilité critique (CVE-2026-0625 / CVSS 9.3) affecte plusieurs modèles de routeurs D-Link DSL en fin de vie. La faille réside dans l'endpoint dnscfg.cgi où une injection de commandes permet à un attaquant non authentifié d'exécuter du code arbitraire et de détourner les paramètres DNS. Les modèles concernés incluent les DSL-2640B, DSL-2740R, DSL-2780B et DSL-526B, fabriqués entre 2016 et 2019. La Shadowserver Foundation observe des tentatives d'exploitation depuis le 27 novembre 2025. Ces équipements ne recevant plus de mises à jour doivent être remplacés.

Articles

Patrick Wardle d'Objective-See publie son analyse annuelle des nouveaux malwares macOS. Les stealers dominent le paysage avec Kitty Stealer, DigitStealer, Phexia, Paradox et Frigid Stealer ciblant données de navigateurs, portefeuilles crypto et fichiers locaux. La Corée du Nord intensifie ses campagnes via de faux entretiens d'embauche (Koi Stealer, FlexibleFerret, RN Loader). Les vecteurs d'infection privilégiés incluent ClickFix, fausses mises à jour et extensions d'IDE compromises.

Cette technique Red Team baptisée CAPD (Conditional Access Payload Delivery) exploite Cloudflare Workers pour distribuer des payloads derrière des headers d'authentification personnalisés. Les avantages opérationnels incluent la distribution géographique, la rotation instantanée des tokens via variables d'environnement et l'absence de fingerprinting serveur. Les équipes défensives doivent surveiller les headers Authorization vers les domaines *.pages.dev.

Cette recherche démontre comment une mauvaise configuration des templates de certificats ADCS compromet les installations WSUS supposées sécurisées par HTTPS. L'attaque exploite les templates autorisant le "Server Authentication" EKU avec des Subject Alternative Names fournis par l'enrollé. L'attaquant demande un certificat pour le hostname WSUS via ADCS, intercepte le trafic réseau puis déploie PsExec avec privilèges administrateur. Les auteurs proposent la classification "ESC17" car cette mauvaise configuration permet l'usurpation DNS via la PKI interne. Activer HTTPS seul ne suffit pas.

Le bilan annuel met en lumière la CVE-2025-55241 dans Entra ID (CVSS 10.0), permettant de contourner l'authentification multifacteur et Conditional Access via des Actor Tokens non documentés. Un incident AWS notable impliquait l'exploitation de CodeBuild pour compromettre l'extension VS Code Amazon Q avec un payload IA destructeur. Datadog Security Labs a lancé Pathfinding.cloud documentant les chaînes d'élévation de privilèges IAM AWS.

Cette analyse de la série BadPods démontre l'impact des configurations Kubernetes dangereuses sur AWS EKS. Un pod combinant privileged:true, hostPath:/, hostNetwork:true, hostPID:true et hostIPC:true permet l'évasion du conteneur via chroot, le mouvement latéral vers d'autres pods via nsenter, et le vol de credentials AWS depuis le service IMDS.

Outils

SCORCH est un toolkit offensif ciblant Microsoft System Center Orchestrator. L'outil propose l'évaluation de sécurité (accès anonyme, TLS faible, relais NTLM), l'énumération API des runbooks et serveurs, l'extraction et le déchiffrement des credentials depuis la base SQL, l'exécution de runbooks avec paramètres, et le password spraying.

Orange lance Cybersecure, un portail participatif permettant aux utilisateurs de vérifier la légitimité des sites web, emails et SMS suspects.

PyFRC2G est un outil Python convertissant les règles de pare-feu pfSense et OPNSense en diagrammes de flux visuels. L'outil détecte automatiquement les interfaces et récupère les alias via l'API du firewall. Il génère des PDF avec code couleur (vert pour PASS, rouge pour BLOCK, jaune pour désactivé) et des fichiers CSV détaillés par interface.

Responder reçoit une mise à jour majeure en 2026 avec plusieurs nouvelles fonctionnalités. L'outil supporte désormais CLDAP ping pong vers l'authentification SMB, l'authentification SNMPv3 avec capture de hashes, un nouveau serveur Kerberos rogue forçant les AS-REQ lors de la réception de TGS-REQ avec support des types de hash Kerberos 17/18, et le support IMAP pour l'authentification NTLM.

Podcasts / Vidéos

🎬 Le dessous des images - ARTE - Palantir : le marketing de la guerre de demain

🎧️ NoLimitSecu - Episode consacré à l’outil CISO Assistant

Conférences / Salons

🗓️ Panocrim du CLUSIF - Le 15 janvier 2026 au Campus Cyber à Puteaux, France.

🗓️ Cyber Show Paris - Le 28 et 29 janvier 2026 à Paris, France

Finances / Marché

🇮🇹 Exein, société italienne qui développe des solutions de cybersécurité embarquée intégrant une protection runtime basée sur l'IA directement dans le firmware des appareils connectés, lève 100 millions d'euros.

Misc

L'ONG AI Forensics a analysé 20 000 images générées par Grok entre le 25 décembre et le 1er janvier. Plus de la moitié (53%) représentaient des personnes légèrement vêtues, dont 81% de femmes. Les requêtes contenaient fréquemment les termes "elle", "mettre/retirer", "bikini" et "habits". Environ 2% des images représentaient des personnes apparaissant mineures, certaines montrant des enfants de moins de 5 ans. Des symboles nazis et références à l'État islamique ont également été générés.

Simon Willison publie son bilan annuel des évolutions LLM. Les agents de code (Claude Code, OpenAI Codex, Gemini CLI) représentent l'avancée majeure de 2025, accomplissant des tâches de développement de 5 heures de manière autonome. Les modèles chinois (DeepSeek, Qwen, GLM-4.7) rivalisent désormais avec les offres occidentales sous licences permissives. Les abonnements à 200$/mois émergent pour les utilisateurs intensifs d'agents. La complexité des tâches faisables double environ tous les sept mois.

Ce guide pratique détaille les mesures de protection suite aux fuites de données comme celle de la Fédération Française de Tir. L'adresse physique constitue la donnée la plus critique. Les recommandations incluent : cinq couches d'identité séparées par contexte, boîte postale La Poste (~200€/an) ou domiciliation commerciale, emails et numéros dédiés par compartiment. Pour la crypto : email dédié ProtonMail, 2FA TOTP, hardware wallets livrés hors domicile, seed phrases en coffre-fort. Un audit annuel via recherches Google et Have I Been Pwned est conseillé. Le guide souligne que ces mesures pallient un système défaillant.

Le 31 décembre 2025, les clés BootROM de la PlayStation 5 ont été publiées sur psdevwiki.com et Discord. Ces clés, gravées physiquement dans le processeur depuis 2020, valident chaque étape de la séquence de démarrage. Leur fuite permet de déchiffrer le bootloader et d'analyser les protections système, simplifiant la découverte d'exploits futurs. Sony ne peut corriger ce problème par mise à jour logicielle : toutes les PS5 existantes restent vulnérables indéfiniment. Seule la fabrication de nouveaux processeurs avec des clés différentes protégerait les futures consoles.

Le paramètre &udm=14 ajouté aux recherches Google active le filtre "Web" supprimant les AI Overviews, les carrousels vidéo et les sections "Autres questions". Google ne documente pas cette fonctionnalité découverte par la communauté. Le site udm14.com propose un redirecteur automatique. Des extensions Firefox et Chrome permettent d'automatiser l'ajout du paramètre. D'autres valeurs existent : &udm=2 pour les images, &udm=7 pour les vidéos.

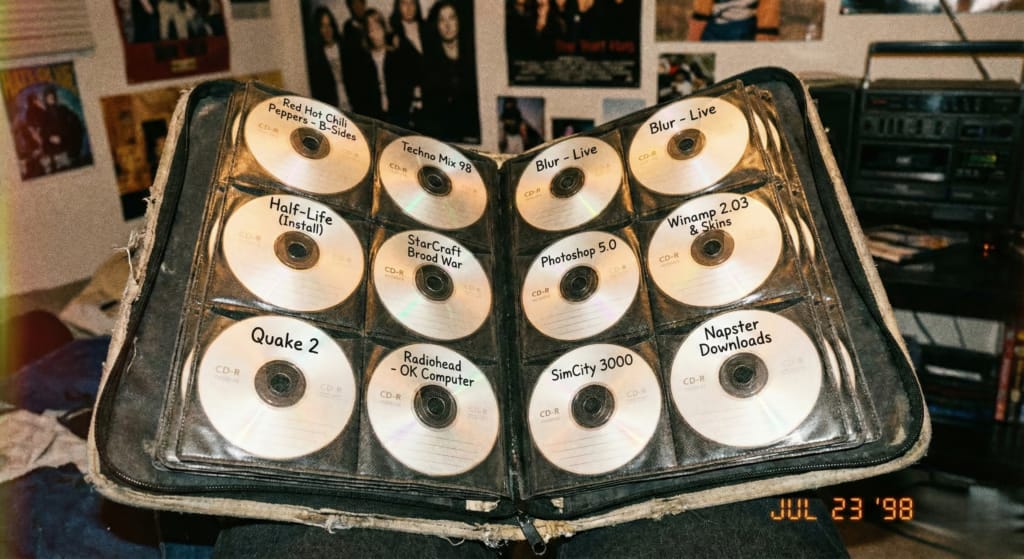

Retour sur la vie technologique des années 80-90 pour les moins de 25 ans. Le téléphone fixe unique avec son fil de 2 mètres, les numéros mémorisés par cœur, le carnet d'adresses papier dont la perte signifiait perdre des gens. Les 250 000 cabines téléphoniques françaises et la télécarte à puce inventée par Roland Moreno en 1976. Le Minitel avec ses 6 millions de terminaux et le 3615 ULLA représentant la moitié des connexions en 1990 à 60 francs de l'heure. Une époque sans RGPD où tous les numéros figuraient dans le bottin, sauf en payant pour la liste rouge.

🎬 Man kicks himself in the nuts (vidéo d’un robot qui dérape…)

Merci de votre lecture. N'hésitez pas à transférer à un(e) ami(e) et/ou à partager sur les réseaux sociaux pour soutenir ce travail.

Bastien