- Erreur 403

- Posts

- Erreur 403 | #53

Erreur 403 | #53

Vulnérabilité critique React Server Components (React2Shell), nouvelles fuites de données en France (France Travail, FFF, Leroy Merlin), injection de prompt dans un package npm pour éviter la détection, HashJack cible les IA de navigateurs, Cryptomixer démantelé après 1,4 Md$ blanchis, fuite de documents APT35 expose une organisation quasi-militaire, vulnérabilités dans l'agent IA Cline, etc.

Sommaire

Infos

France Travail a été victime d'une cyber-attaque le 1er décembre 2025, exposant les données de 1,6 million de jeunes inscrits dans les Missions Locales. Les informations compromises incluent nom, date de naissance, numéro de sécurité sociale, adresses et numéros de téléphone. L'attaque a exploité un compte employé compromis pour créer deux comptes frauduleux via ProConnect. Il s'agit du quatrième incident majeur en deux ans, après des fuites touchant 43 millions d'utilisateurs en 2024.

Des chercheurs ont découvert un package npm nommé eslint-plugin-unicorn-ts-2, actif pendant près de deux ans avec 17 000 téléchargements. Ce malware utilisait une technique inédite : une chaîne de caractères demandant aux scanners IA d'ignorer le code malveillant via injection de prompt. Le package exfiltrait les variables d'environnement (clés API, tokens) vers un webhook Pipedream. Malgré un signalement en février 2024, npm n'a jamais retiré le package, permettant à l'attaquant de publier de nouvelles versions non détectées.

L'enseigne de bricolage Leroy Merlin a confirmé avoir été victime d'une cyberattaque exposant les données personnelles de plusieurs centaines de milliers de clients. Les informations compromises incluent noms, prénoms, numéros de téléphone, adresses e-mail, adresses postales, dates de naissance et données relatives aux comptes de fidélité. Les données bancaires et mots de passe ne sont pas concernés. Le groupe d’attaquant Dumpsec, suspecté d'être à l'origine de l'attaque, aurait exploité les identifiants compromis d'un employé pour exfiltrer les données. Ce groupe serait également impliqué dans les récentes attaques contre Colis Privé et des prestataires informatiques de mairies françaises.

Les autorités allemandes et suisses, soutenues par Europol et Eurojust, ont démantelé Cryptomixer, un service de mixage de cryptomonnaies actif depuis 2016. L'opération a permis la saisie de trois serveurs, 12 téraoctets de données et plus de 27 millions de dollars en cryptomonnaies. Ce service était utilisé par des groupes de ransomware, des opérateurs de marchés darknet et des réseaux criminels impliqués dans le trafic de drogue et la fraude aux cartes bancaires.

La FFF a annoncé que le logiciel utilisé par les clubs pour la gestion administrative des licenciés a été compromis via un compte utilisateur piraté. Les données volées comprennent nom, prénom, genre, date et lieu de naissance, nationalité, adresses postales et mail, numéro de téléphone et numéro de licencié. La fédération a immédiatement désactivé le compte compromis, réinitialisé tous les mots de passe et déposé plainte auprès de l'ANSSI et de la CNIL. Les mots de passe et coordonnées bancaires n'ont pas été exposés.

Cato CTRL a découvert HashJack, une technique d'injection de prompt indirecte exploitant les fragments d'URL (après le #) pour manipuler les assistants IA des navigateurs. Ces fragments, invisibles pour les serveurs et les outils de sécurité réseau, sont traités côté client par les navigateurs IA comme Comet (Perplexity), Copilot (Edge) et Gemini (Chrome). Six scénarios d'attaque ont été identifiés : phishing par callback, exfiltration de données, désinformation, guidance vers des malwares, préjudices médicaux et vol d'identifiants. Microsoft a corrigé la faille, Google l'a classée comme comportement intentionnel 🤷🏻♂️.

Acronis TRU a identifié une campagne combinant détournement d'écran et technique ClickFix. Les victimes, attirées sur de faux sites pour adultes via malvertising, voient s'afficher un faux écran Windows Update en plein écran. L'attaque en trois étapes utilise des commandes mshta obfusquées, des scripts PowerShell créant des exclusions Defender, puis déploie simultanément jusqu'à huit malwares, dont Rhadamanthys, Vidar 2.0, RedLine et Amadey 😬.

Des chercheurs ont découvert qu'une fonctionnalité d'invité Teams peut permettre aux attaquants de contourner les protections de Microsoft Defender lorsque les utilisateurs rejoignent des tenants externes. Les organisations doivent restreindre les paramètres d'accès invité B2B, utiliser des contrôles d'accès inter-tenants et former les utilisateurs à éviter les invitations Teams non sollicitées.

Un nouveau botnet appelé ShadowV2 basé sur Mirai a ciblé des appareils IoT vulnérables D-Link, TP-Link et autres en utilisant au moins huit failles connues. Les chercheurs ont observé le botnet actif pendant la panne AWS d'octobre, probablement comme test bref, et il s'est propagé mondialement sur routeurs, NAS et DVR.

Tor a remplacé son ancien chiffrement tor1 par une nouvelle conception Counter Galois Onion (CGO) pour corriger plusieurs failles de sécurité. CGO ajoute une authentification forte, des mises à jour de clés par cellule pour la confidentialité persistante et des protections contre les attaques par marquage.

Le comité Homeland Security de la Chambre des représentants a demandé à Dario Amodei, PDG d'Anthropic, de témoigner le 17 décembre concernant une campagne d'espionnage liée à la Chine ayant exploité Claude. Selon le comité, un acteur étatique a utilisé l'IA pour automatiser des attaques ciblant au moins 30 organisations mondiales. Le PDG de Google Cloud et le PDG de Quantum Xchange témoigneront également sur les menaces combinant IA et informatique quantique.

Le FBI avertit que des cybercriminels se faisant passer pour du personnel bancaire ou support ont volé plus de 262 millions de dollars via des fraudes de prise de contrôle de compte depuis janvier 2025.

Des documents internes du groupe iranien APT35 (Charming Kitten) ont fuité en octobre 2025, exposant une unité cyber structurée au sein du renseignement des Gardiens de la Révolution. Les documents révèlent une hiérarchie militarisée avec quotas de performance, équipes spécialisées et rapports KPI mensuels. Le groupe exploite principalement Microsoft Exchange via ProxyShell et EWS pour extraire les annuaires globaux et maintenir un accès persistant aux boîtes mail. Les cibles incluent la Turquie, l'Arabie Saoudite, le Liban, le Koweït, la Corée et des dissidents iraniens.

Brian Krebs a identifié "Rey", administrateur du groupe Scattered Lapsus$ Hunters, comme étant Saif Al-Din Khader, un adolescent de 15 ans originaire d'Amman en Jordanie. Ce groupe, fusion de Scattered Spider, LAPSUS$ et ShinyHunters, a ciblé plus de 36 entreprises dont Toyota, FedEx et Disney en 2025 via ingénierie sociale vocale. L'identification a été possible grâce à une capture d'écran révélant accidentellement son mot de passe et domaine email 🫢. L'adolescent affirme coopérer avec les forces de l'ordre depuis juin.

Mindgard a découvert quatre vulnérabilités critiques dans Cline, un agent de codage IA open-source comptant 3,8 millions d'installations. Des instructions malveillantes cachées dans des docstrings Python peuvent déclencher l'exfiltration de données via DNS. Les fichiers .clinerules peuvent désactiver les approbations utilisateur pour les commandes dangereuses. Une attaque TOCTOU permet à plusieurs fichiers malveillants de coordonner l'exécution de charges utiles. Ces failles nécessitent uniquement l'ouverture d'un dépôt malveillant. La version 3.35.0 semble avoir corrigé ces problèmes.

La CNIL publie une analyse sur la monétisation des données personnelles, rappelant qu'il n'est pas possible de céder un droit de propriété sur ses données dans le cadre légal actuel. Selon un sondage Harris Interactive de décembre 2024, 65% des Français accepteraient de vendre leurs données, les valorisant entre 10 et 30 euros mensuels, contre un prix de marché estimé à 40 euros. La CNIL mentionne notamment l'initiative brésilienne Dataprev Wallet facilitant la monétisation des données. Seule une cession du droit d'usage reste théoriquement possible.

Vulnérabilités

Hier, React a publié un avis de sécurité concernant la vulnérabilité CVE-2025-55182, surnommée "React2Shell", affectant les React Server Components. Cette faille permet une exécution de code arbitraire à distance sans authentification. Plusieurs framework sont impactés, notamment Next.js qui implémente les React Server Functions par défaut. A l’heure de l’écriture du bulletin du CERT-FR, aucune preuve de concept publique ne semblait encore disponible. Cependant, 23 PoC mentionnant la CVE-2025-55182 sont disponibles sur GitHub dont celui-ci qui totalise à l’heure actuelle 493 ⭐️.

Les règles de blocage WAF ne peuvent remplacer l'application des correctifs. Une mise à jour vers les versions corrigées est fortement recommandée.

Une vulnérabilité critique affectant IBM QRadar Deployment Intelligence App (CVSS 9.4) sans exploitation identifiée.

D’autres vulnérabilités plus anciennes sont mentionnées comme exploitées dont une affectant Shenzhen Aitemi E Commerce Co. Ltd. M300 Wi-Fi Repeater et une autre affectant Openplcproject Scadabr.

Sur ces 7 derniers jours, la CISA a ajouté 4 vulnérabilités exploitées :

CVE-2021-26828 : vulnérabilité de téléversement de fichier sans restriction dans OpenPLC ScadaBR

CVE-2025-48572 : vulnérabilité d'élévation de privilèges dans Android Framework

CVE-2025-48633 : vulnérabilité de divulgation d'informations dans Android Framework

CVE-2021-26829 : vulnérabilité de type cross-site scripting (XSS) dans OpenPLC ScadaBR

Articles

White Knight Labs publie la deuxième partie de sa série sur l'exploitation des drivers Windows. L'article détaille les techniques permettant de charger des drivers vulnérables tout en échappant aux EDR : utilisation d'extensions de fichier non-standard (.sys n'étant pas obligatoire), emploi du type de service filesys au lieu de kernel, et modification des checksums PE sans invalider la signature numérique.

SpecterOps révèle une vulnérabilité permettant de prendre le contrôle d'une hiérarchie SCCM complète via l'intégration Entra ID. L'attaque exploite le processus de validation des tokens de l'AdminService qui n'effectue aucune vérification d'autorisation sur l'UPN. Un attaquant peut créer un utilisateur AD avec un UPN correspondant à un compte machine privilégié, synchroniser vers Entra, puis utiliser le token obtenu pour usurper l'identité cible. Microsoft a publié un correctif ajoutant la validation du claim onprem_sid.

Un article technique explore les attaques par réflexion d'authentification, où une victime est forcée à s'authentifier vers un endpoint contrôlé par l'attaquant qui renvoie l'authentification vers la machine victime. L'article couvre Kerberos, NTLM, SMB, HTTP, DCE/RPC, les Ghost SPNs et la technique CredMarshalTargetInfo (CMTI). Jusqu'en juin 2025, n'importe quel utilisateur du domaine pouvait “réfléchir” une authentification vers un contrôleur de domaine et compromettre le domaine entier.

LUMEN est une plateforme d'analyse EVTX (journaux Windows) fonctionnant entièrement côté client via WebAssembly. L'outil intègre plus de 2000 règles de détection SIGMA préchargées et permet aux analystes forensiques de charger leurs fichiers EVTX Windows, d'exécuter des balayages de règles, de construire des dashboards sur les alertes déclenchées, de créer des timelines d'attaque et d'extraire des IOC.

Voici une documentation complète des contournements de Conditional Access dans Microsoft Entra. Parmi les découvertes : certaines ressources, comme Microsoft Intune Checkin ou Authenticator App ne sont jamais soumises au Conditional Access, permettant de vérifier des mots de passe sans MFA. Le Device Registration Service ne peut être protégé que par MFA, pas par les contrôles de localisation. Bader a créé EntraScopes.com pour documenter ces comportements.

Une analyse collaborative compile les ressources pour répondre à l'attaque supply chain npm Shai Hulud 2.0 ayant compromis de nombreuses bibliothèques affectant Zapier, ENS Domains, PostHog et Postman. L'attaque établissait une exécution de code persistante via GitHub runners et exfiltrait des secrets vers des dépôts publics.

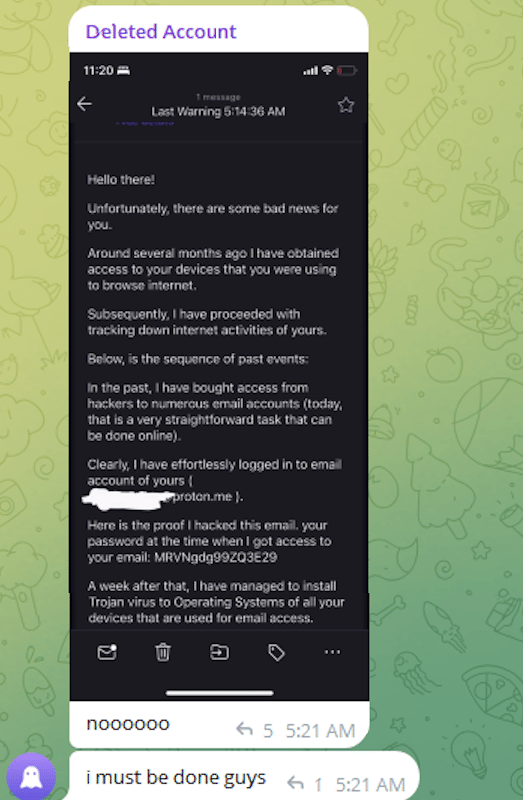

Invictus-IR partage son expérience d'une tentative de Business Email Compromise ciblant leur entreprise. Un attaquant usurpant l'identité d'un employé pharmaceutique a envoyé un fichier HTML via WeTransfer redirigeant vers une page de phishing adversary-in-the-middle (EvilProxy). L'analyse d'infrastructure a révélé la campagne "VendorVandals" ciblant les professionnels des achats dans les secteurs biotechnologie, pharmaceutique et logiciel aux États-Unis, Allemagne et Espagne.

Malwarebytes explique les nouveautés de CVSS v4.0 publié fin 2023. Cette version introduit des groupes de métriques étendus : les métriques de base incluent désormais Attack Requirements (AT), un nouveau groupe Threat capture les données d'exploitation réelle, et des métriques supplémentaires permettent des extensions sectorielles (santé, automobile, infrastructures critiques). Le système modulaire permet d'appliquer les métriques base, menace et supplémentaires indépendamment ou ensemble, pour des scores allant de 0.0 à 10.0.

AFINE publie un guide complet sur le pentest d'applications client lourd (thick client). La méthodologie en six phases couvre : collecte d'informations, analyse du trafic réseau, analyse sécurité côté client, reverse engineering des binaires, tests d'élévation de privilèges et tests backend. Les vulnérabilités les plus courantes incluent les credentials hardcodés, le stockage local non chiffré, la cryptographie faible, la mauvaise validation des certificats, le DLL hijacking et la corruption mémoire. Les outils essentiels : Wireshark, Burp Suite, IDA Pro, Ghidra, x64dbg et Frida.

Synacktiv publie les détails techniques de son exploit contre le Synology BeeStation Plus lors de Pwn2Own Ireland 2025. L'équipe a découvert CVE-2025-12686, un buffer overflow basé sur la pile dans l'endpoint non authentifié SYNO.BEE.AdminCenter.Auth.

Outils

AWS publie IAM Policy Autopilot, un serveur MCP open source qui analyse le code applicatif pour générer des politiques IAM identity-based. L'outil s'intègre aux assistants de codage IA comme Claude Code, Cursor et Cline, leur fournissant une connaissance actualisée des services AWS.

RelayInformer est un ensemble d'utilitaires Python et BOF (Beacon Object Files) permettant de déterminer les niveaux d'application d'Extended Protection for Authentication (EPA) sur les cibles courantes de relais NTLM. L'outil aide les pentesteurs à mieux planifier leurs attaques de relais NTLM, notamment dans les cas où EPA pourrait être activé comme mesure de protection.

Osquery-forensics-agent est un workflow d'analyse forensique basé sur LangGraph pour le traitement des données OSQuery. L'outil orchestre plusieurs agents IA spécialisés travaillant en parallèle pour examiner différents domaines : informations système, configuration réseau, processus, services, comptes utilisateurs et mécanismes de persistance.

Log Sniffer est un dashboard web analysant les logs d'audit Snyk en temps réel. L'application s'intègre à l'API Snyk pour collecter les données d'audit et utilise l'IA Gemini de Google pour fournir des analyses de sécurité contextuelles via une interface de chat.

GreyNoise Labs lance GreyNoise IP Check, un scanner gratuit permettant de vérifier si votre adresse IP a été observée dans des opérations de scan malveillant comme les botnets ou les réseaux de proxies résidentiels. L'outil affiche trois résultats possibles : clean, malicious/suspicious ou common business service. En cas d'activité malveillante détectée, un historique sur 90 jours aide à identifier quand l'infection a pu se produire. Une API est disponible pour l'intégration dans des scripts.

Podcasts / Vidéos

🎬 Micode - Le complot le plus grave de la tech française. L'histoire secrète du fleuron français assassiné de l'intérieur (Gemplus)

🎧️ ARTE - Telegram, l'affaire Pavel Dourov.

Conférences / Salons

🗓️ Cyber Women Day - Le 8 décembre à Paris, France

Finances / Marché

🤝 Monti Stampa Furrer & Partners, cabinet suisse de services professionnels spécialisé en sécurité OT/ICS, a été acquis par Allurity pour un montant non divulgué.

🤝 Malizen, plateforme française d'analyse de logs de sécurité et de détection de fraude, a été acquise par Wallix pour un montant non divulgué.

🤝 ServiceNow acquiert Veza pour plus d'un milliard de dollars, un investissement stratégique dans la sécurité des identités pour gouverner les accès humains, machines et agents IA.

Misc

Google annonce l'interopérabilité entre Quick Share et AirDrop, permettant le partage de fichiers bidirectionnel entre Android et iOS à partir du Pixel 10. NetSPI a validé la sécurité de l'implémentation, la jugeant plus robuste que d'autres solutions du marché. Le mode "Contacts Only" pourrait être supporté dans une future collaboration avec Apple.

Mistral annonce quatre nouveaux modèles de vision, tous sous licence Apache 2. L'un d'entre eux ne pèse que 3 Go et peut fonctionner directement dans un navigateur web, capable de répondre à des questions sur ce qu'il voit via la webcam. Ces modèles open source élargissent l'accessibilité aux capacités de vision par IA.

Les SSD utilisent des cellules NAND flash dont la charge électrique se dissipe progressivement sans alimentation. Les durées de rétention varient selon la technologie : environ 1 an pour QLC, 3 ans pour TLC, 5 ans pour MLC et jusqu'à 10 ans pour SLC. La plupart des SSD grand public utilisent TLC ou QLC, les rendant inadaptés au stockage d'archives à long terme. Pour l'archivage, les disques durs traditionnels, bandes magnétiques ou M-Disc restent préférables.

Retro-eXo est un projet de préservation vidéoludique regroupant des collections massives de jeux rétro préconfigurés. eXoDOS v6 contient 7 666 jeux DOS (638 Go), eXoWin3x propose 1 138 jeux Windows 3.x, eXoWin9x couvre 662 jeux Windows 95/98 et eXoScummVM inclut 671 jeux point-and-click.

Un développeur rennais lance Iteration 3D, une plateforme gratuite générant des modèles 3D paramétriques. Au lieu de télécharger des dizaines de fichiers STL aux dimensions fixes, les utilisateurs définissent leurs propres paramètres (diamètre, épaisseur, angles) et le moteur génère le modèle personnalisé. La plateforme propose plus de 600 templates couvrant pièces techniques, accessoires et formes de base. Les formats STL et 3MF sont supportés, avec STEP en préparation.

Telehack est une simulation complète de l'ARPANET et d'Usenet tels qu'ils existaient entre 1985 et 1990. Le projet propose 26 600 hôtes virtuels, des archives Usenet authentiques (2 millions de messages de 1981-1991 sauvés par Henry Spencer), des jeux d'aventure textuels comme Zork et un interpréteur BASIC fonctionnel. Accessible via navigateur, telnet ou même modem analogique, la simulation inclut des outils de hacking d'époque pour une expérience pédagogique.

Un dépôt GitHub rassemble plus de 4 300 workflows n8n prêts à l'emploi, organisés en 15 catégories (Marketing, Sales, DevOps). n8n est une alternative open source à Zapier permettant d'automatiser des tâches via une interface visuelle de blocs. Contrairement à Zapier qui facture à la tâche, n8n facture à l'exécution et peut être auto-hébergé gratuitement.

Un guide détaille le déploiement d'un site Hugo sur Cloudflare Pages. Hugo, écrit en GoLang, convertit les articles Markdown en HTML pour des performances optimales. Cloudflare Pages automatise le build à chaque commit, permet l'assignation de domaines personnalisés et offre une protection DDoS et anti-bots IA par défaut.

Maintenir un projet open source signifie faire plus de support que de code. Andrej a construit un tableau kanban auto-hébergé et a appris que livrer la v1 n'est que le début : documentation, migrations et refuser des fonctionnalités sont le vrai travail.

Gibberifier est un outil gratuit qui insère des caractères Unicode invisibles (zero-width) dans le texte pour empêcher les IA de le traiter correctement. Les tokenizers des LLM n'ayant pas de tokens dédiés pour ces caractères, ils recourent à un encodage byte-level qui fragmente le texte. Les tests montrent que ChatGPT répond avec confusion, Claude plante et Gemini ne peut pas traiter l'obfuscation. Un seul mot "gibberifié" suffit à perturber la plupart des LLM.

Merci de votre lecture. N'hésitez pas à transférer à un(e) ami(e) et/ou à partager sur les réseaux sociaux pour soutenir ce travail.

Bastien

Comment Invictus-IR a évité de justesse une compromission par BEC