Sommaire

Infos

Le 18 novembre 2025, Cloudflare a subi une panne de 6 heures affectant CDN, sécurité, Workers KV, Access et Turnstile. Ceci a rendu inaccessibles des milliers de sites dont Twitter, ChatGPT, Google, League of Legends et même DownDetector (site qui permet d’identifier les pannes de sites web 😁). La cause n'était pas malveillante mais liée à une modification de permissions d'une base de données ClickHouse. Cette modification a fait doubler la taille d'un fichier de configuration Bot Management par duplication d'entrées, dépassant les limites du proxy. Bien que responsable, Cloudflare a fourni une analyse très détaillée de l’incident 👌.

Le logiciel médical Weda, utilisé par 23 000 professionnels de santé en France, a subi une cyberattaque le 10 novembre 2025. Pendant plusieurs jours, médecins et cabinets ont été privés d'accès aux dossiers patients, ordonnances et documents médicaux. L'éditeur a désactivé l'ensemble des services puis rétabli partiellement l'accès le 14 novembre via connexion sécurisée, mais sans possibilité de créer de nouveaux dossiers ni d'effectuer de facturation. Les patients et professionnels figurent parmi les victimes potentielles de cette attaque.

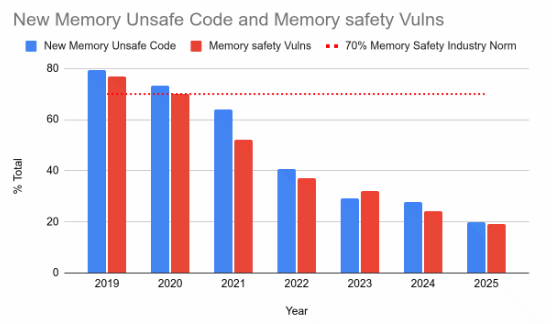

Google rapporte une réduction de 1000x de la densité des vulnérabilités de sécurité mémoire en comparant le code Rust au C/C++ dans Android. Au-delà de la sécurité, Rust améliore la productivité avec 20% de révisions en moins, 25% de temps de revue économisé et un taux de rollback 4x inférieur.

This data covers first-party and third-party (open source) code changes to the Android platform across C, C++, Java, Kotlin, and Rust

Des attaquants exfiltrent des données de la plateforme Resana et ciblent des fonctionnaires français

La plateforme interministérielle Resana a notifié ses utilisateurs d'une exfiltration de données. Cet espace de stockage collaboratif est utilisé par l'ensemble des ministères français. La DINUM précise que la plateforme n'a pas subi d'attaque directe ni de faille infrastructure, les données exfiltrées résultant de la compromission d'un compte utilisateur. Le Centre de cyberdéfense ministériel (C2MI) a découvert que des attaquants contactent désormais les utilisateurs avec des demandes de rançon. La nature et la quantité exactes des données volées restent non communiquées.

Le nouveau commandant de la cyberdéfense française, Emmanuel Naëgelen, révèle que le ministère des Armées subit entre 5 et 10 incidents “cybernétiques” graves par an, définis comme des cas où un attaquant a réussi à compromettre les systèmes et extraire de l'information. La structure de défense cyber compte environ 4 900 cybercombattants, avec un objectif de 5 500 d'ici 2030. Le général souligne que les IA génératives facilitent la création de mails de phishing extrêmement crédibles, tout en précisant qu'aucune attaque complexe pilotée par IA n'a été observée à ce jour.

Environ 1,2 million d'employeurs privés utilisant Pajemploi ont vu leurs données volées lors d'une cyberattaque découverte le 14 novembre 2025. Les informations compromises incluent noms, prénoms, dates et lieux de naissance, adresses postales, numéros de sécurité sociale, noms des établissements bancaires, numéros de référence Pajemploi et numéros d'agrément. Les IBAN, adresses email, numéros de téléphone et mots de passe seraient épargnés.

Intel poursuit Jinfeng Luo, ancien ingénieur logiciel employé pendant 10 ans, pour vol d'environ 18 000 fichiers confidentiels classés "Top Secret" avant son licenciement effectif le 31 juillet 2025. Après un premier blocage le 23 juillet lors d'une tentative de transfert sur disque dur externe, Luo a réussi le 28 juillet en utilisant un NAS plus sophistiqué pour télécharger les fichiers sur trois jours. Intel a tenté de contacter Luo pendant trois mois sans réponse aux appels, emails et courriers envoyés à Seattle et Portland. L'entreprise réclame 250 000 dollars de dommages.

Europol a coordonné depuis La Haye le démantèlement de Rhadamanthys (infostealer majeur), VenomRAT (cheval de Troie d'accès distant) et du botnet Elysium. L'opération a permis de neutraliser ou perturber plus de 1 025 serveurs, saisir 20 domaines et effectuer 11 perquisitions (Allemagne, Grèce, Pays-Bas). Le suspect principal de VenomRAT a été arrêté en Grèce le 3 novembre. L'infrastructure démantelée avait infecté des centaines de milliers de victimes mondiales. L'opérateur de Rhadamanthys contrôlait plus de 100 000 portefeuilles crypto et plusieurs millions d'identifiants volés. Les identifiants qui proviennent de la saisie des trois outils ont été transmis à Have I Been Pwned.

Apple déploie Digital ID permettant aux utilisateurs d'iPhone et Apple Watch de stocker leur passeport américain dans Apple Wallet pour usage aux contrôles TSA dans plus de 250 aéroports domestiques. La configuration nécessite de scanner la page photo du passeport, scanner la puce embarquée, prendre un selfie et compléter une vérification des mouvements faciaux. Le système fonctionne via Face ID ou Touch ID comme Apple Pay.

Anthropic a détecté une campagne d'espionnage à grande échelle où des agents IA ont géré la majeure partie de l'attaque avec peu d'aide humaine. Un groupe lié à l'État chinois a utilisé une version jailbreakée de Claude Code pour scanner les cibles, écrire du code d'exploitation, voler des identifiants et exfiltrer des données. Cela montre que les agents IA peuvent considérablement abaisser la barrière d'entrée pour des cyberattaques puissantes et nécessite de meilleures défenses, détection et protections. Dommage que le rapport d’Anthropic ne fournissent aucun IoC pour permettre à des SOC d’identifier les potentielles attaques similaires 🤷🏻♂️.

Les États-Unis créent une Scam Center Strike Force pour enquêter et fermer les centres d'arnaque en Asie du Sud-Est qui ont volé des milliards aux Américains. L'équipe utilisera sanctions, saisies et poursuites et cible des groupes en Birmanie, Cambodge et Laos.

Le groupe de ransomware Akira a gagné plus de 244 millions de dollars en attaquant entreprises et infrastructures critiques depuis au moins mars 2023. Ils ciblent VMware ESXi et autres plateformes, exploitent plusieurs vulnérabilités connues et identifiants volés, et utilisent des outils pour se déplacer latéralement et éviter la détection. Dans de nombreux cas, ils volent rapidement des données, désactivent les protections et chiffrent les fichiers avec des extensions comme .akira ou .powerranges.

Wiz a découvert que 65% des entreprises du Forbes AI 50 avec comptes GitHub ont divulgué des secrets sensibles comme clés API et tokens. Certaines fuites pouvaient exposer modèles privés, données d'entraînement et détails organisationnels, et de nombreux fournisseurs n'ont pas répondu aux notifications.

Microsoft a activé l'intégration des gestionnaires de mots de passe tiers pour la gestion des clés d'accès (passkeys) dans Windows 11 via les mises à jour de sécurité de novembre. 1Password et BitWarden supportent désormais cette fonctionnalité.

Une coalition de 127 organisations européennes, incluant noyb, EDRi et le Chaos Computer Club, a publié une lettre ouverte le 13 novembre contre la loi "Digital Omnibus" proposée par la Commission européenne. Les groupes qualifient l'initiative de dérégulation déguisée en simplification, avertissant que "ce qui est présenté comme rationalisation technique est en réalité une tentative de démantèlement des protections les plus fortes de l'UE contre les menaces numériques".

Vulnérabilités

15 vulnérabilités critiques dans le bulletin de cette semaine. La vulnérabilité CVE-2025-62215 (CVSS 7) affectant Microsoft Windows est déjà exploitée et la vulnérabilité CVE-2025-12101 (CVSS 5.9) affectant Citrix NetScaler Gateway / NetScaler ADC dispose d’une code d’exploitation publique.

Le CERT-FR rappelle également qu’un avis de sécurité a été émis par Fortinet (cf-cidessous) pour diffuser un correctif de sécurité Fortiweb (CVE-2025-64446, CVSS 9.4). Cette vulnérabilité est activement exploitée et des preuves de concept sont disponibles publiquement. Cette vulnérabilité a également été ajoutée au CISA KEV (cf. ci-dessous).

Sur ces 7 derniers jours la CISA a ajouté 3 vulnérabilités exploitées :

CVE-2025-13223 : vulnérabilité de confusion de type dans Google Chromium V8

CVE-2025-58034 : injection de commande OS dans Fortinet FortiWeb (cf. ci-dessous)

CVE-2025-64446 : vulnérabilité de traversée de chemin dans Fortinet FortiWeb

Fortinet avertit donc d'une exploitation active de la CVE-2025-58034, vulnérabilité d'injection de commandes OS (CVSS 6.7) affectant FortiWeb. La faille permet à un attaquant authentifié d'exécuter du code non autorisé via requêtes HTTP ou commandes CLI spécialement conçues. Les chercheurs observent le chaînage avec la CVE-2025-64446 pour faciliter bypass d'authentification et injection de commandes, créant un vecteur d'exécution de code distant non authentifié. WatchTowr a publié une analyse de la CVE-2025-64446.

Articles

Les attaquants exploitent les fichiers .scpt (AppleScript) pour contourner les protections Gatekeeper renforcées en août 2024. Ces scripts s'ouvrent par défaut dans Script Editor et contiennent des commentaires trompeurs masquant du code malveillant. Deux méthodes de diffusion dominent : faux documents utilisant des doubles extensions (document.docx.scpt) avec des icônes personnalisées, et des fausses mises à jour imitant Teams, Zoom ou Chrome. Des campagnes observées incluent les stealers Odyssey et MacSync, ainsi que l'APT BlueNoroff, avec zéro détection VirusTotal malgré les payloads malveillants.

L'article identifie les erreurs communes de sécurité Kubernetes exploitées par les attaquants tels que les points d'accès exposés, les workloads insécurisés (conteneurs root avec systèmes de fichiers modifiables) ou encore des capacités Linux excessives.

Un chercheur démontre comment les attaquants exploitent les logs d'audit AWS, Azure et GCP pour la reconnaissance. L'analyse des événements CloudTrail révèle types d'identités, hiérarchies de ressources, adresses IP sources et user agents. Les logs de connexion exposent mécanismes d'authentification, statut MFA, comptes actifs/désactivés et origines géographiques créant une base de renseignement sur les identités.

Cisco Talos documente Kraken, groupe russophone émergeant en février 2025 depuis le cartel HelloKitty. Le groupe emploie double extorsion et chiffre avec extension .zpsc, demandant environ 1 million USD en Bitcoin. La chaîne d'attaque observée exploite vulnérabilités SMB pour accès initial, Cloudflared pour connexions persistantes, SSHFS pour exfiltration, et mouvement latéral RDP via identifiants volés.

Un chercheur montre comment les alias AWS CLI peuvent être utilisés pour une persistance furtive en créant un one-liner qui exécute du code malveillant tout en préservant la fonctionnalité de commande originale. La technique fonctionne en créant un alias pour une commande courante (par exemple aws sts) qui modifie dynamiquement le fichier d'alias à l'exécution pour appeler la commande originale afin que tout semble normal, puis exécute des commandes malveillantes arbitraires (exfiltration d'identifiants, reverse shell, etc.) après et termine en restaurant l'alias malveillant.

Un chercheur de Portswigger présente HTTP Anomaly Rank, un algorithme maintenant intégré dans Turbo Intruder et l'API de Burp Suite qui identifie automatiquement les réponses HTTP les plus intéressantes sans tri manuel. Cela peut être utile pour trouver des vulnérabilités subtiles.

Une très grande collection de rapports annuels de cybersécurité de divers fournisseurs, catégorisés par analyse ou enquête, couvrant : tendances industrie, Threat Intelligence, sécurité applicative, sécurité cloud, vulnérabilités, ransomware, violations de données, sécurité physique, et IA et technologies émergentes.

Outils

Flowsint est une plateforme open-source d'investigations visuelles basées sur des graphes. C’est un outil qui ressemble à une version plus moderne de Maltego.

FortiArtifacts automatise l'extraction de logs depuis les équipements Fortinet compromis (FortiGate, FortiADC, FortiWeb) via commandes CLI natives sans dump système. L'outil développé par OWN exécute automatiquement les commandes manuelles traditionnelles.

IDA Pro obtient une nouvelle interface terminal. Ceci semble être le premier pas vers IDA Pro assisté par IA.

SAMDump exploite le service Volume Shadow Copy (VSS) pour extraire les hive SAM et SYSTEM. Les fonctionnalités incluent gestion des copies shadow, utilisation de l’API NT pour contourner hooks userland, obfuscation XOR masquant données en transit, et modes d’exfiltration (sauvegarde locale ou transfert réseau).

Routescan Explorer permet l’exploration et la recherche de transactions, adresses, tokens, prix et activités sur l’espace blockchain. L'explorateur offre les capacités de suivi et d’analyse pour diverses blockchains.

Browser History Capturer extrait l’historique de navigation depuis des postes Windows supportant quatre navigateurs (Chrome, Edge, Firefox, Internet Explorer 10/11). L'outil gratuit fonctionne depuis clé USB ou via Remote Desktop et exporte les fichiers historique dans un format original pour une analyse ultérieure.

Un dépôt centralisé cataloguant les images forensiques DFIR publiquement accessibles. Le dépôt agrège notamment les images forensiques créées pour les CTF.

Beacon Object File extrait les cookies Microsoft Teams depuis processus ms-teams.exe.

Mac_apt est un framework DFIR Python traitant les images disque complètes Mac et iOS via une architecture modulaire basée sur des plugins. La compatibilité multiplateforme supporte les formats E01, VMDK, AFF4, DD, DMG et les images montées avec la génération de résultats en XLSX, CSV, TSV, JSONL et SQLite.

NoMoreStealers est un pilote minifilter Windows mode noyau interceptant les opérations système de fichiers pour bloquer les processus non fiables d'accéder aux chemins protégés spécifiques.

Podcasts

🎧️ Nolimitsecu - Episode consacré au WAF Bunkerity

🎧 Purple Voice - Épisode hors-série — Scattered Spider / Lapsus / ShinyHunters – Défense

Conférences / Salons

🗓️ Cyb'air Sud - Le 25 novembre 2025 à Salon-de-Provence, France

🗓️ GreHack - Du 28 au 29 novembre 29 2025 à Grenoble, France

Misc

Ce dépôt GitHub propose une collection de 110 films et 17 séries télévisées destinés aux passionnés de hacking et de culture cyberpunk. L'organisation s'articule autour de plusieurs catégories : thrillers et drames, science-fiction et fantasy, films d'action et documentaires.

Des documents internes révèlent que Meta projette de générer 10% de ses revenus 2024 via publicités pour des arnaques et des produits interdits. L'entreprise estime diffuser 15 milliards de publicités frauduleuses quotidiennement sur ses plateformes selon ces documents confidentiels. L'enquête de Reuters expose l'ampleur du système permettant aux escrocs d'exploiter les réseaux publicitaires Facebook et Instagram malgré les politiques officielles d'interdiction. Cette situation soulève questions éthiques majeures sur responsabilité des géants technologiques dans la prolifération d'arnaques en ligne ciblant les utilisateurs vulnérables et compromettant la confiance dans écosystème publicitaire numérique.

Huit pays européens ont coordonné une opération contre la radicalisation en ligne sur des plateformes gaming. L'EU IRU a identifié 5 408 liens vers des contenus djihadistes, 1 070 liens terroristes d'extrême-droite et 105 liens racistes et xénophobes.

P2P Live Share est une extension VS Code open source permettant de coder de manière collaborative en temps réel sans comptes propriétaires ni serveurs centralisés. Contrairement à Live Share Microsoft nécessitant un compte Microsoft ou GitHub, P2P Live Share fonctionne sans identifiants et n'achemine aucune donnée via des serveurs intermédiaires.

Merci de votre lecture. N'hésitez pas à transférer à un(e) ami(e) et/ou à partager sur les réseaux sociaux pour soutenir ce travail.

Bastien