Sommaire

Infos

Windows 10 a atteint sa fin de support le 14 octobre 2025, mais reste installé sur plus de 40% des machines selon plusieurs analyses. Statcounter et TeamViewer confirment cette proportion, tandis que Kaspersky indique que 53% de ses clients utilisent encore Windows 10, montant à près de 60% pour les entreprises. Microsoft propose un programme Extended Security Updates (ESU) à 30$ par an pour les particuliers et 61$ pour les organisations, avec des options gratuites via Microsoft Rewards ou Windows Backup. Les centaines de millions d'appareils non migrés deviennent vulnérables sans correctifs de sécurité.

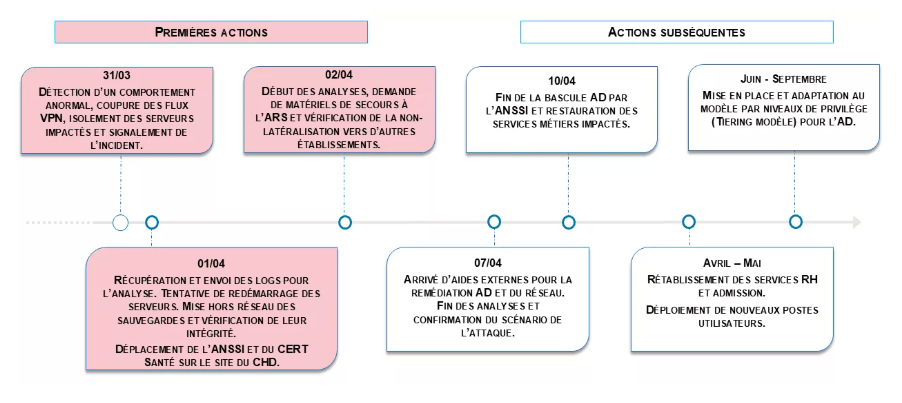

Retour d’expérience du Centre Hospitalier Départemental de Rueil-Malmaison qui a subi une attaque ransomware en mars 2025. Les attaquants ont exploité un ancien compte administrateur réactivé pour un audit, disposant d'un accès VPN et d'un mot de passe faible. Après avoir compromis les identifiants, ils se sont infiltrés dans les systèmes internes, déployé un ransomware et chiffré plusieurs serveurs Windows. Les connexions VPN ont été coupées et les serveurs affectés isolés pour limiter la propagation. L'ANSSI et le CERT Santé ont mené une investigation conjointe confirmant le scénario d'attaque, initiant la reconstruction de l'Active Directory et la restauration des services.

Des chercheurs de Socket ont identifié des packages malveillants sur npm, PyPI et RubyGems utilisant des webhooks Discord pour exfiltrer des données sensibles de développeurs. Les packages npm mysql-dumpdiscord et nodejs.discord extraient des fichiers de configuration comme .env, tandis que les packages PyPI malinssx, malicus et maliinn déclenchent des requêtes HTTP vers Discord lors de l'installation.

Le directeur général de l'ANSSI a utilisé la formule "Winter is coming" aux Assises de la cybersécurité pour souligner la menace de l'informatique quantique capable de casser la cryptographie asymétrique. L'agence a délivré ses deux premières certifications de solutions résistantes au quantique à Thales et Samsung. À partir de 2027, l'ANSSI n'acceptera plus dans son processus de qualification les produits sans cryptographie post-quantique.

Les données de 5,7 millions de clients de la compagnie aérienne Qantas, volées en juillet 2025 lors d'une attaque ciblant un système Salesforce, ont été divulguées sur le dark web. Les informations compromises incluent noms, emails, numéros de téléphone et dates de naissance, mais pas les passeports ni cartes bancaires.

Plus de 100 comptes SonicWall SSLVPN répartis sur 16 environnements ont été compromis dans une campagne débutée le 4 octobre 2025, selon Huntress. Les attaquants ont utilisé des identifiants valides volés plutôt que du bruteforce. Huntress précise qu'aucun lien n'a été établi avec l'incident récent de sauvegardes cloud SonicWall. Les organisations doivent réinitialiser mots de passe, codes d'accès, secrets d'API et implémenter l'authentification multi-facteurs immédiatement.

Atlassian a décidé de cesser complètement l'hébergement on-premise. Fin de Jira Server, fin de Confluence Data Center, la seule option est leur cloud avec date butoir fixée en 2029.

Le gouvernement allemand a annoncé son opposition à la proposition européenne Chat Control qui permettrait la surveillance de masse des communications numériques avant chiffrement pour détecter du contenu pédocriminel. La ministre fédérale de la Justice a déclaré que la surveillance de masse des messages privés doit être taboue dans un État constitutionnel.

Le FBI et les autorités françaises ont saisi les domaines BreachForums et serveurs backend, récupérant sauvegardes et nameservers. ShinyHunters confirme la prise de contrôle, mais affirme qu'aucun admin central n'a été arrêté et déclare de ne pas relancer le forum. Le gang maintient qu'il divulguera les données Salesforce via un site dark web.

Rapid7 a identifié Crimson Collective, un nouveau groupe d'attaquants ciblant les environnements AWS avec des tactiques d'exfiltration et d'extorsion. Le groupe revendique la compromission des dépôts privés GitLab de Red Hat. Leur méthodologie utilise TruffleHog pour localiser des clés d'accès AWS exposées dans les dépôts de code, puis crée des utilisateurs IAM avec politique AdministratorAccess pour établir la persistance.

Unit 42 a découvert le générateur IUAM ClickFix, un kit de phishing automatisant la création de pages d'ingénierie sociale trompeuses. L'outil permet de personnaliser des pages imitant des vérifications de navigateur légitimes. Les fonctionnalités incluent l'injection de commandes malveillantes dans le presse-papiers, la détection du système d'exploitation pour délivrer des payloads PowerShell ou terminal macOS adaptés, et le blocage des utilisateurs mobiles.

Le groupe Scattered Lapsus$ Hunters a lancé une campagne d'extorsion externalisée via Telegram, offrant 10$ en Bitcoin aux participants harcelant des dirigeants d'entreprises prétendument compromises. Le gang fournit les coordonnées de cadres supérieurs et promet des rémunérations supérieures pour ceux localisant des emails personnels. La campagne cible 39 organisations via une vulnérabilité Salesforce, bien que la crédibilité soit douteuse avec des fautes d'orthographe récurrentes et des affirmations non vérifiées. Salesforce nie toute compromission de sa plateforme, attribuant les incidents à des attaques passées ou des revendications infondées. La brèche réelle provenait de tokens OAuth compromis dans Salesloft Drift, une intégration Salesforce.

Wiz organise une compétition en partenariat avec AWS, Google Cloud et Microsoft pour que des chercheurs trouvent des zero-days dans des logiciels open-source critiques du cloud, avec un prize pool de 4,5M$. Les soumissions acceptées seront invitées à démontrer leur exploit en direct sur scène à BlackHat EU à Londres les 10-11 décembre.

Vulnérabilités

F5 a divulgué qu'un acteur étatique a compromis ses systèmes le 9 août 2025, dérobant du code source et des détails sur des vulnérabilités BIG-IP non divulguées. L'entreprise a publié des mises à jour adressant 44 vulnérabilités dans BIG-IP, F5OS, BIG-IP Next for Kubernetes, BIG-IQ et les clients APM. La CISA a émis la directive d'urgence obligeant les agences fédérales à installer les correctifs avant le 22 octobre pour les produits critiques F5. L'exploitation réussie pourrait permettre le vol d'identifiants, de clés API, le mouvement latéral et l'établissement de persistance. F5 compte plus de 23 000 clients incluant 48 entreprises du Fortune 50.

Trois vulnérabilités critiques, dont deux affectant Juniper Networks. Junos Space (CVE-2025-59978 / CVSS 9.4) et Junos Space Security Director (CVE-2025-59974 / CVSS 9.3). Aucun PoC ou preuve d’exploitation publique n’a été identifiée. Le CERT-FR rappelle également son alerte concernant les multiples vulnérabilités dans Cisco ASA et FTD, désormais accompagnées de codes d'exploitation publics.

Microsoft a publié son Patch Tuesday d'octobre 2025 avec 172 vulnérabilités, dont 8 critiques et 2 zero-day activement exploitées (CVE-2025-24990 affectant un pilote modem Agere et CVE-2025-59230 dans le service RasMan). Ce mois marque la fin du support pour Windows 10, Office 2016/2019, Exchange Server 2016/2019 et Skype for Business 2016.

Sur ces 7 derniers jours, la CISA a ajouté 7 vulnérabilités exploitées :

CVE-2025-54253 : vulnérabilité d'exécution de code dans Adobe Experience Manager Forms in JEE

CVE-2016-7836 : vulnérabilité d'authentification incorrecte dans SKYSEA Client View permettant l'exécution de code à distance

CVE-2025-6264 : vulnérabilité de permissions par défaut incorrectes dans Rapid7 Velociraptor permettant l'exécution de commandes arbitraires

CVE-2025-59230 : vulnérabilité de contrôle d'accès inapproprié dans Windows Remote Access Connection Manager permettant l'élévation de privilèges

CVE-2025-24990 : vulnérabilité de déréférencement de pointeur non fiable dans le pilote modem Agere de Windows permettant l'élévation de privilèges

CVE-2025-47827 : vulnérabilité d'utilisation de clé expirée dans IGEL OS permettant le contournement du Secure Boot

CVE-2021-43798 : vulnérabilité de traversée de chemin dans Grafana permettant l'accès à des fichiers locaux

Google a lancé un AI Vulnerability Reward Program offrant jusqu'à 30 000$ aux chercheurs découvrant des failles dans ses systèmes IA. Le programme couvre Google Search, Gemini Apps (Web, Android, iOS), Gmail, Drive, Meet, Calendar, AI Studio et Jules.

Articles

Un chercheur en sécurité a présenté à DEF CON 33 des vulnérabilités critiques affectant le portail de gestion de concessionnaires d'un constructeur automobile. Deux failles principales ont été identifiées : absence de vérification de tokens permettant un accès non autorisé au portail réservé, et élévation de privilèges via un système de création de comptes sans contrôles permettant la génération de comptes administrateurs nationaux. Le chercheur a obtenu accès aux données de ventes, dossiers financiers, informations clients, systèmes de gestion de prospects et plateformes de commande de véhicules. Plus critique encore, les vulnérabilités permettaient le contrôle à distance des véhicules clients 🤖.

Wiz documente les attaques ransomware "sans malware" ciblant les serveurs de bases de données exposés. Les attaquants scannent Internet pour localiser les ports de bases de données (MySQL, PostgreSQL, MongoDB), testent l'authentification faible, puis exécutent des commandes destructrices légitimes comme DROP DATABASE après extraction d'échantillons de données. Les acteurs créent des tables contenant des notes de rançon avec adresses de portefeuilles crypto. MongoDB subit le plus grand volume d'attaques, suivi de PostgreSQL. Les tactiques ont évolué depuis 2017 vers des campagnes automatisées avec double extorsion menaçant de divulgation publique.

L'Australian Signals Directorate (ASD) publie CI Fortify, un guide destiné aux opérateurs d'infrastructures critiques australiens pour renforcer leur posture de sécurité face aux menaces étatiques et cybercriminelles ciblant les environnements OT (Technologie Opérationnelle). Face à l'escalade des menaces (Salt Typhoon, Industroyer 2), le document souligne l'urgence d'agir en rappelant l'évolution des attaques OT depuis Stuxnet (2010) jusqu'aux récentes campagnes ciblant les infrastructures énergétiques et industrielles.

Une vulnérabilité critique (CVSS 9.6) découverte en juin 2025 dans GitHub Copilot Chat permettait l'exfiltration de secrets et code source via injection de prompts dans des commentaires cachés de pull requests. GitHub a corrigé en désactivant complètement le rendu d'images dans Copilot Chat le 14 août 2025.

Ce guide enseigne l'interrogation des logs CloudTrail via AWS Athena pour les investigations de sécurité et construction de détecteurs de menaces. Chaque entrée CloudTrail représente un appel API contenant informations d'identité, action effectuée, paramètres de requête, réponses AWS et métadonnées.

L'article démontre la transformation de Stored Self-XSS (exploitable uniquement sur le compte de l’attaquant) en attaques XSS fonctionnelles via capacités navigateurs modernes.

Outils

GoBackup est un utilitaire de sauvegarde de base de données qui supporte MySQL, PostgreSQL, Redis, MongoDB et SQLite. Pour les destinations de stockage, il s'accommode d'Amazon S3, Google Cloud Storage, Aliyun OSS, Azure Blob Storage plus options locales et SSH. Les fonctionnalités notables incluent exécution planifiée via mode daemon, interface web de gestion, compression et découpage de fichiers pour grandes sauvegardes, et système de notifications (email, Slack, Discord, Telegram).

Cette extension multi-navigateurs améliore les capacités de basculement de rôles AWS IAM en contournant la limite de 5 rôles en historique de la Console AWS.

HExHTTP est un outil Python de test de sécurité conçu pour identifier vulnérabilités via analyse systématique de headers HTTP. L'outil détecte cache poisoning, réponses de misconfiguration serveur, énumération de virtual hosts, analyse de méthodes HTTP et faiblesses au niveau protocole.

NCC Group annonce la sortie d'un pont HTTP vers MCP, serveur HTTP établissant communication SSE avec la cible tout en fournissant interface HTTP pure utilisable avec Burp ou votre outil HTTP favori, pour auditer les serveurs MCP distants.

Mac_apt est un framework de forensique Python conçu pour extraire et analyser les artifacts de systèmes macOS et iOS. L'outil traite des images disques complètes et machines live dans formats multiples : E01, VMDK, AFF4, DD, split-DD, DMG sans compression, SPARSEIMAGE, fichiers collectés Velociraptor, etc. L'architecture modulaire inclut 50+ plugins spécialisés analysant historique navigateurs, enregistrements communications, logs système ou encore l’activité utilisateur.

iam-lens est un utilitaire fournissant visibilité sur permissions IAM AWS multi-comptes et organisations, fonctionnant comme "Google Maps pour AWS IAM". Utilisez vos policies IAM AWS réelles (téléchargées via iam-collect) et évaluez les permissions effectives.

Privado est un outil d'analyse statique open source détectant flux de données dans votre code. Détecte plus de 110 éléments de données personnelles traités et cartographie le flux depuis point de collecte vers "sinks" comme tiers externes, bases de données, logs et APIs internes.

Des centaines de signets sélectionnés couvrant les fuites de données, les fuites de code source et les plateformes OSINT “régionales”.

Podcasts

🎧️ Le Monde de la Cyber : [InterCERT France #1] Le collectif au service de la résilience

🎬 Bendobrown / OSINT At Home #26: Top 5 hacks to find deleted websites, posts and secret changes.

Conférences / Salons

🗓️ Unlock your brain (UYBHYS) - Le 7 et 8 novembre 2025 à Brest, France

🗓️ European Cyber Week (ECW) - Du 17 au 20 novembre 2025 à Rennes, France

Finances / Marché

🇫🇷 Filigran, plateforme française de cyber threat intelligence, lève 58M$ en Série C avec Eurazeo.

🤝 LevelBlue acquiert Cybereason, renforçant ses capacités MDR, XDR et réponse à incident.

Misc

Une enquête révèle les activités de First Wap, entreprise discrète de cybersurveillance active depuis 1999. Son outil Altamides permet de géolocaliser n'importe quel téléphone en temps réel et d'intercepter des SMS en exploitant les vulnérabilités des réseaux télécoms. Plus de 14 000 numéros dans 168 pays ont été ciblés depuis 2007, incluant journalistes, avocats et cadres d'entreprises. Vendue jusqu'à 20 millions de dollars, cette solution a été fournie à des régimes autoritaires (Nigeria, Biélorussie, Arabie saoudite). Contrairement aux logiciels espions traditionnels, Altamides n'infecte pas les appareils, la rendant indétectable. L'entreprise nie toute activité illégale malgré les preuves de surveillances abusives documentées.

GoAway intercepte les requêtes DNS pour bloquer les domaines indésirables (publicités, trackers, malwares) avant qu'ils n'atteignent les appareils réseau. Une alternative à AdGuard Home et Pi-hole.

VERT permet de faire des conversions de fichiers en local sans serveurs externes. Supporte plus 250 formats (images, audio, documents, vidéo). Pour tester : https://vert.sh/

NativeMind est extension navigateur (Chrome, Firefox, Brave, Edge) exécutant les LLM localement sans envoyer données vers le cloud.

Data Generator automatise la création de datasets CSV, JSON, SQL ou XML pour éviter l’utilisation de données sensibles réelles lors des tests.

JSON Crack transforme les structures données complexes en représentations visuelles graphes et arbres. Le traitement est réalisé exclusivement dans navigateur, sans stockage serveur.

Un ancien développeur Microsoft révèle l'histoire de la célèbre clé FCKGW-RHQQ2-YXRKT-8TG6W-2B7Q8, qui a permis le piratage massif de Windows XP. Cette clé de licence en volume d'entreprise était placée sur liste blanche dans le système d'activation, permettant d'installer XP sans validation auprès de Microsoft. Elle indiquait au système de sauter l'étape d'activation, éliminant toutes les restrictions. Des images ISO "pré-activées" ont circulé massivement, notamment via le groupe devils0wn qui l'avait diffusée 35 jours avant la sortie officielle. Dave Plummer, concepteur du système d'activation, qualifie cet incident de "fuite catastrophique". Microsoft a placé la clé sur liste noire en août 2004.

Merci de votre lecture. N'hésitez pas à transférer à un(e) ami(e) et/ou à partager sur les réseaux sociaux pour soutenir ce travail.

Bastien