Sommaire

Infos

Des chercheurs de Sophos ont découvert une vaste campagne de distribution de malwares via 141 dépôts GitHub malveillants. La cible est principalement les hackers, gamers et chercheurs en cybersécurité en proposant des exploits, bots et cheats factices contenant des backdoors cachées. Les techniques incluent :

Scripts Python avec payloads obfusqués

Événements PreBuild dans Visual Studio

Fichiers JavaScript encodés

Économiseurs d'écran malveillants (.scr)

Une fois compilés, ces codes déclenchent une infection téléchargeant des infostealers comme Lumma Stealer, AsyncRAT et Remcos. La campagne utilise des commits automatisés pour simuler une activité légitime, certains dépôts comptant jusqu'à 60 000 commits.

L'opération Secure d'INTERPOL, menée de janvier à avril 2025 avec 26 pays, a démantelé plus de 20 000 adresses IP et domaines liés à 69 variants de malwares voleurs d'informations. L'opération a permis la saisie de 41 serveurs, plus de 100 GB de données et l'arrestation de 32 suspects.

L'administration Trump a publié le 6 juin 2025 un décret exécutif qui réoriente radicalement la stratégie cyber américaine. Le texte limite les sanctions cyber aux seuls acteurs étrangers, excluant les citoyens américains. Le programme fédéral d'identité numérique de Biden est supprimé, jugé risqué face à l'immigration clandestine. Les nouvelles priorités technologiques sont :

Sécurisation de la chaîne d'approvisionnement logicielle

Certification IoT via un "Cyber Trust Mark"

Accélération de la cryptographie post-quantique

Automatisation de la conformité "Rules-as-Code"

La mise en œuvre reste incertaine face aux réductions d'effectifs à la CISA.

DNS4EU est une initiative de la Commission européenne, soutenue par l'ENISA, qui propose une alternative européenne aux résolveurs DNS publics dominants du marché. Ce projet vise à renforcer la souveraineté numérique de l'UE en offrant un service DNS sécurisé, respectueux de la vie privée et résilient.

L'équipe SIRT d'Akamai a identifié l'exploitation active de la vulnérabilité critique CVE-2025-24016 (CVSS 9.9) affectant les serveurs Wazuh. Cette faille RCE exploite les requêtes API décentralisées (DAPI), permettant l'exécution de code à distance via l'upload d'un dictionnaire non sécurisé.

Une opération internationale menée par les autorités a démantelé AVCheck, l'un des plus importants services de "counter antivirus" permettant aux cybercriminels de tester la détection de leurs malwares par les antivirus commerciaux avant déploiement. Le site AVCheck affiche désormais une bannière de saisie du FBI et de la police néerlandaise.

La FAA américaine prévoit de moderniser ses systèmes de contrôle aérien vieux de plusieurs décennies, qui utilisent encore Windows 95 et des disquettes. L'administrateur a annoncé au Congrès le lancement d'un appel d'offres pour remplacer cette infrastructure dans les quatre ans. 51 des 138 systèmes de la FAA sont jugés non viables faute de pièces de rechange. Les contrôleurs utilisent actuellement des bandes papier et transfèrent les données via disquettes. Bien que ces systèmes vintage aient évité les pannes massives comme CrowdStrike en 2024 👏, plusieurs incidents récents (panne nationale de janvier 2023, dysfonctionnements à Newark) soulignent les vulnérabilités de cette infrastructure obsolète nécessitant une modernisation urgente.

Une attaque en cours a compromis 16 packages NPM populaires de React Native avec plus d'un million de téléchargements hebdomadaires combinés. L'attaque a débuté le 6 juin 2025 avec @react-native-aria/focus puis s'est étendue aux packages @gluestack-ui/utils et autres composants React Native. Le malware déploie un RAT.

Cisco Talos a découvert trois nouvelles menaces déguisées en installateurs d'outils IA légitimes.

CyberLock se fait passer pour NovaLeads AI et chiffre des fichiers spécifiques en demandant 50 000$ en Monero.

Lucky_Gh0$t imite un installateur ChatGPT 4.0 premium et chiffre les fichiers de moins de 1,2 GB tout en détruisant les plus volumineux.

Numero se déguise en InVideo AI et manipule l'interface Windows, rendant les systèmes inutilisables en remplaçant les contenus par "1234567890".

OpenAI s'oppose à une ordonnance du tribunal exigeant la préservation de tous les logs ChatGPT, y compris les conversations supprimées et les données API sensibles. Cette mesure fait suite aux accusations d'organisations de presse (du New York Times notamment) alléguant qu'OpenAI détruisait des preuves dans des affaires de violation de droits d'auteur.

La révision de la loi suisse sur la surveillance (VÜPF) cible directement les VPN et services de messagerie chiffrée. Applicable dès 2026, elle obligerait les fournisseurs suisses avec seulement 5 000 utilisateurs à conserver les adresses IP six mois, exiger une identité officielle pour l'inscription et déchiffrer les données utilisateurs. Proton Mail dénonce une surveillance "plus stricte qu'aux États-Unis et dans l'UE"

Vulnérabilités

10 vulnérabilités critiques dont deux vulnérabilités exploitées :

CVE-2025-5419 (CVSS 8.8) : Google Chrome et Microsoft Edge - déni de service à distance, déjà exploitée

CVE-2025-49113 : Roundcube - exécution de code arbitraire à distance par utilisateur authentifié, codes d'exploitation disponibles

D’autres vulnérabilités critiques sont notables : Cisco Identity Services Engine (CVE-2025-20286, CVSS 9.9) avec exploit public, IBM QRadar Suite (CVE-2024-50379/56337, CVSS 9.8) et Splunk Universal Forwarder/Enterprise (CVE-2024-24790, CVSS 9.8) permettant l'exécution de code arbitraire.

Le CERT-FR recommande une mise à jour urgente pour Roundcube vu le nombre important de produits exposés (cPanel, Plesk). Les détails techniques sont disponibles dans cet article.

Microsoft a publié des correctifs pour 67 vulnérabilités, dont 10 critiques. Une vulnérabilité est déjà exploitée et une autre divulguée publiquement.

Vulnérabilités notables :

CVE-2025-33053 (WebDAV RCE) : Déjà exploitée, affecte le client WebDAV via du code legacy d'Internet Explorer. Nécessite une interaction utilisateur

CVE-2025-33073 (SMB) : Élévation de privilèges vers SYSTEM, divulguée publiquement, mais pas encore exploitée

CVE-2025-32710 (RDP) : RCE non authentifiée nécessitant l'exploitation d'une race condition

CVE-2025-29828 (Cryptographic Services) : Fuite mémoire permettant l'exécution de code réseau, exploitation "hautement complexe"

Une vulnérabilité d'exécution de code à distance (RCE) affecte le serveur Wazuh versions 4.4.0 à 4.9.0 via une désérialisation non sécurisée dans l'API. La faille exploite la désérialisation JSON non sécurisée. Un attaquant avec accès API peut injecter du code malveillant dans les requêtes DAPI.

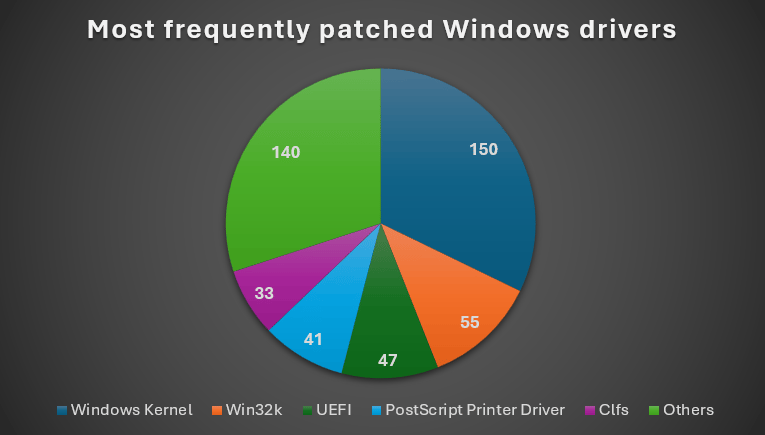

Cette analyse des CVE Microsoft sur trois ans révèle quels composants kernel Windows sont les plus fréquemment corrigés. Les pilotes Windows constituent une source majeure de vulnérabilités d'élévation de privilèges (LPE), permettant l'exécution de code directement en mode noyau.

Principales observations :

Microsoft a masqué les détails techniques en créant une catégorie générique "Windows Drivers"

Peu de vulnérabilités sont exploitées en pratique malgré leur nombre élevé

Les mitigations (DEP, KASLR, SMEP, SMAP, PatchGuard) compliquent l'exploitation

Les attaquants privilégient désormais BYOVD (Bring Your Own Vulnerable Driver) plutôt que l'exploitation directe

Tendance actuelle : Shift vers l'utilisation de pilotes tiers vulnérables nécessitant préalablement des privilèges administrateur pour charger le pilote malveillant via SeLoadDriverPrivilege.

La CISA a ajouté deux vulnérabilités activement exploitées à son catalogue des vulnérabilités exploitées connues (KEV) le 9 juin 2025 :

CVE-2025-32433 : Erlang/OTP SSH Server - authentification manquante pour fonction critique

CVE-2024-42009 : RoundCube Webmail - vulnérabilité XSS

Articles

Ce guide détaille une approche méthodologique pour auditer un environnement Active Directory depuis Linux, illustrée avec le lab LinuxAD d'Altered Security. L'auteur démontre un parcours complet : scan de ports, énumération SMB, exploitation d'un partage anonyme pour établir un point d'entrée initial, puis mouvement latéral progressif à travers plusieurs machines, exploitation d'une délégation non contrainte pour compromettre le contrôleur de domaine via l'attaque PrinterBug et DCSync.

Après avoir compromis un compte email dans une attaque BEC (Business Email Compromise), les attaquants utilisent principalement les règles de transfert d'emails pour maintenir leur persistance et exfiltrer des données. Ces règles ciblent spécifiquement les emails contenant des mots-clés financiers ("invoice", "payment", "wire") et redirigent vers des comptes externes contrôlés par les attaquants. La création s'effectue via Outlook ou l'API Microsoft Graph (notamment lors d'abus d'applications OAuth).

Cette technique exploite un flag des navigateurs Chromium pour capturer automatiquement l'écran sans interaction utilisateur.

L'auteur démontre comment utiliser le protocole Model Context Protocol (MCP) pour automatiser la création de campagnes de phishing ciblé avec Claude. Il développe un serveur MCP personnalisé permettant à Claude d'accéder aux sites web, de lire/écrire des fichiers, et intègre l'API Brave Search pour contourner les limitations d'accès Internet.

Microsoft a modifié l'authentification d'Entra Connect Sync, abandonnant les comptes utilisateurs AAD Connector au profit d'applications avec authentification par certificat via le flux Client Credentials. L'auteur de l’article découvre qu'une application peut ajouter ses propres clés sans permissions spéciales grâce à l'API addKey et aux assertions Proof of Possession. Cette évolution élargit paradoxalement la surface d'attaque en permettant aux administrateurs d'applications Cloud/Application de compromettre le compte de synchronisation. La détection reste possible via les logs d'audit en surveillant l'ajout de credentials sur les applications.

Cet article explique les attaques DNS rebinding qui contournent la politique same-origin en exploitant la déconnexion entre sécurité navigateur et protocoles réseau. Un attaquant contrôlant un domaine peut basculer les réponses DNS d'une IP publique vers une IP locale (127.0.0.1), permettant au JavaScript malveillant d'accéder aux services web locaux.

L'auteur démontre comment créer une solution EDR Windows distante sans agent en exploitant les interfaces DCOM de Performance Logs and Alerts (PLA). Cette approche permet de surveiller la création de processus, modifications de fichiers et connexions réseau via des sessions ETW (Event Tracing for Windows) distantes.

Les techniques de coercion d'authentification Windows restent efficaces malgré les mitigations récentes de Microsoft. Cette analyse détaille les méthodes principales : MS-RPRN (PrinterBug), MS-EFSR (PetitPotam), MS-DFSNM (DFS Coercion) et MS-WSP. Les obstacles incluent Channel Binding/EPA pour LDAPS/HTTPS, signature SMB obligatoire sur Windows 11 24H2, et signature LDAP sur Server 2022 23H2+. Les auteurs présentent également leurs améliorations d'Impacket/NetExec pour ce type de technique.

L'auteur découvre une vulnérabilité dans le formulaire de récupération de nom d'utilisateur Google fonctionnant sans JavaScript. En combinant deux requêtes HTTP, il peut vérifier si un numéro de téléphone est associé à un nom d'affichage spécifique. Pour contourner la limitation de débit, il exploite les plages IPv6 /64 fournissant 18 quintillions d'adresses (18 446 744 073 709 551 616). Avec le masque téléphonique du flux "mot de passe oublié" et la validation libphonenumbers, l'attaque peut brute-forcer un numéro complet entre 15 secondes et 20 minutes selon le pays.

L'auteur analyse en détail XChat, le protocole de la messagerie chiffrée de Twitter/X, en se concentrant sur ses vulnérabilités cryptographiques. XChat souffre de problèmes majeurs : absence de forward secrecy, stockage des clés privées sur les serveurs X, et utilisation du protocole Juicebox pour la gestion des clés.

L'auteur de l’article découvre lors d'une mission "Assumed Breach" qu'un pare-feu autorise l'accès wildcard aux services Azure Blob Storage, suivant les recommandations Microsoft. Il a donc développé ProxyBlob, un proxy SOCKS5 inverse utilisant les blobs Azure comme canal de communication pour contourner les restrictions réseau.

Outils

Une collection d'outils de renseignement en source ouverte (OSINT) pour les enquêteurs, chercheurs et professionnels de la sécurité

Bishop Fox présente sa sélection d'outils Red Team pour 2025, couvrant les frameworks de command & control et l'exploitation d'Active Directory. Parmi les outils C2 incontournables : Sliver, PoshC2, Cobalt Strike, Nighthawk, Mythic, Metasploit, Merlin et Empire.

OctoSQL est un moteur SQL en ligne de commande permettant de requêter et joindre des données de vulnérabilités provenant de sources disparates. Combiné avec CVE-Vulnerability-Information-Downloader, l'outil agrège automatiquement les catalogues CISA KEV, CVE, CVSS et EPSS dans différents formats (CSV/JSON).

Newtowner simule le trafic provenant de différents datacenters dans le monde pour tester les pare-feu et frontières de confiance réseau. L'outil exploite les configurations faibles courantes dans les environnements cloud, notamment les règles autorisant tout trafic d'un même datacenter. Il supporte plusieurs providers : GitHub Actions, GitLab CI, Bitbucket Pipelines, AWS API Gateway et EC2/SSH.

Delegations est un outil permettant de manipuler les trois types de délégations Kerberos : non contraintes, contraintes et contraintes basées sur les ressources (RBCD). L'outil offre six modes opérationnels : audit (scanner l'environnement AD), add (ajouter de nouvelles délégations), find (rechercher des délégations existantes), clear/remove (supprimer des délégations), monitor (surveillance temps réel) et protocol transition (gestion de la transition protocolaire).

Kerbtool est un outil permettant de demander, forger et inspecter les tickets Kerberos depuis Linux, ainsi que de convertir entre les formats de cache CCache et Kirbi.

SRUM-DUMP analyse la base de données System Resource Utilization Management (SRUM) de Windows et génère des rapports Excel détaillés. L'outil extrait les données de SRUDB.DAT qui maintient un historique de 30 jours des applications exécutées sur le système. Il enrichit l'analyse via la ruche de registre SOFTWARE et génère un fichier de configuration personnalisable.

MCP Watch est un scanner de sécurité spécialisé dans l'analyse des serveurs Model Context Protocol pour détecter les vulnérabilités. L'outil identifie douze catégories de vulnérabilité : détection de credentials en dur, empoisonnement d'outils via instructions malveillantes cachées, attaques par injection de prompts, etc.

Gubble automatise l'audit des paramètres de sécurité des groupes Google Workspace pour identifier les risques de configuration. L'outil analyse les permissions critiques : adhésion libre (whoCanJoin), visibilité des membres et conversations, autorisation d'identités externes, droits de publication, capacité de poster au nom du groupe, restrictions de sortie et “découvrabilité”.

Soxy est un outil permettant d'interagir avec diverses infrastructures VDI (VMware Horizon, Citrix, RDP Windows natif, XRDP) via des services de debug. L'architecture frontend/backend expose localement les ressources côté VDI : interface telnet pour injection de frappes clavier, module bootstrap PowerShell (stage0), serveur FTP basique pour accès filesystem distant, console/shell interactif via telnet, manipulation du presse-papiers distant et proxy SOCKS5 pour tunneling réseau.

Podcasts / Vidéos

🎬 The Undeclared War - Une série d’espionnage où la partie cyber est plutôt réaliste 😁

🎧️ NoLimitSecu - Épisode consacré au TLPT (Threat-Led Penetration Testing)

Conférences / Salons

🗓️ Hack'In - du 14 juin au 15 juin 2025 à Aix-en-Provence, France

🗓️ LeHACK - du 27 et 28 juin 2025 à Paris

Finances / Marché

📈 CyberArk Software, une suite américaine de solutions de sécurité des identités et de gestion des accès privilégiés (PAM), a levé 1,1 milliard de dollars lors d'un tour de dette post-IPO.

🤝 Corellium, une plateforme américaine de détection et de réponse aux menaces mobiles, a été rachetée par Cellebrite pour 170 millions de dollars.

Misc

Proton VPN a documenté une hausse spectaculaire de 1000% des inscriptions françaises dans les 30 minutes suivant le blocage de Pornhub en France le 6 juin 2025. Le site adulte a quitté son second marché mondial face à la nouvelle loi française de vérification d'âge avec échéance au 7 juin. Cette augmentation dépasse même celle observée lors du blocage temporaire de TikTok aux États-Unis (490% en janvier).

Un développeur confronte les arguments des sceptiques de l'IA en programmation qu'il juge "non sérieux". Il distingue l'usage moderne d'agents LLM autonomes (qui naviguent dans le code, compilent, testent, itèrent) du simple copier-coller ChatGPT. Les LLM excellent dans le code répétitif, réduisent drastiquement les recherches Google et éliminent l'inertie des nouveaux projets. L’auteur réfute les objections classiques : hallucination (résolue par compilation/tests), code médiocre (niveau supérieur à celui de nombreux humains), plagiat (hypocrisie d'une profession qui méprise la propriété intellectuelle).

Prxy tente de résoudre le dilemme classique des administrateurs d’un homelab : accéder aux services auto-hébergés sans compromettre sécurité ou performance. L'outil fonctionne comme reverse proxy couplé à wireproxy, routant sélectivement le trafic nécessaire vers les services internes via WireGuard tout en maintenant la connexion directe pour le reste.

Merci de votre lecture. N'hésitez pas à transférer à un(e) ami(e) et/ou à partager sur les réseaux sociaux pour soutenir ce travail.

Bastien